Szkodliwe programy poza środowiskiem Windows

REKLAMA

REKLAMA

Jeżeli czytujesz w Internecie różne artykuły o tematyce informatycznej, na pewno nie raz spotkałeś się z sytuacją, kiedy pod artykułem o wykryciu nowego trojana pojawia się mnóstwo komentarzy typu "Gdyby to był Linux, to by się nigdy nie zdarzyło!". Niestety, w 99 procentach przypadków jest to prawda.

REKLAMA

REKLAMA

Faktem jest, że większość dotychczas wykrytych szkodliwych programów (znacznie ponad 2 miliony) obiera za swój cel system Windows, podczas gdy tylko 1 898 takich aplikacji atakuje system operacyjny Linux. Dlatego możne wydawać się, że jest on stosunkowo bezpieczny. Dla porównania warto podać, że do dnia dzisiejszego zostało zidentyfikowanych jedynie 48 szkodliwych programów stworzonych z myślą o systemie OS X firmy Apple.

Trudne początki

We wczesnych latach 70 - na długo przed pojawieniem się systemu operacyjnego Microsoftu - wirus Creeper infekował komputery działające pod kontrolą systemu DEC TENEX. Można śmiało stwierdzić, że był to zalążek ery szkodliwego oprogramowania, bowiem do rozprzestrzeniania się używany był odpowiednik dzisiejszego Internetu - ARPANET. Następcą Creepera został w 1975 roku wirus Pervade, przeznaczony dla systemu UNIVAC i miał za zadanie rozprzestrzenianie gry nazwanej "Animal". Ostatecznie, w roku 1982, przyszła kolej na Apple; użytkownicy mieli wątpliwą przyjemność spotkania wirusa Elk Cloner (autorstwa Richa Skrenty), który rozprzestrzeniał się poprzez dyskietki i uszkadzał systemy.

REKLAMA

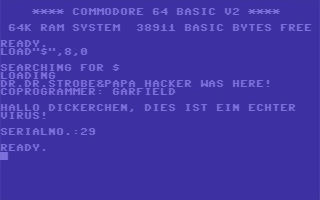

Cztery lata później do ofiar ataków dołączyli użytkownicy komputerów C64. Wirus BHP (uważano, że został utworzony przez niemiecką grupę "Bayerische Hacker Post") powodował mruganie ekranu w nieregularnych odstępach czasu, za każdym razem witając ofiarę wiadomością "HALLO DICKERCHEN, DIES IST EIN ECHTER VIRUS!" (co można przetłumaczyć "Cześć grubasku, to jest prawdziwy wirus!"). Poniżej widniał numer seryjny, którego wartość wzrastała o jeden po każdej nowej infekcji. Wirus przechwytywał kilka systemowych przerwań, dzięki czemu mógł przetrwać ponowne uruchomienie komputera.

W roku 1986 pojawiło się szkodliwe oprogramowanie przeznaczone dla systemu MS-DOS. Brain był wirusem sektora startowego; nietypowym, gdyż w swoim kodzie zawierał nazwiska, adresy i numery telefonów jego autorów. Bracia Amjad i Basit Farooq Alvi twierdzili, że utworzenie wirusa Brain miało im pomóc w określeniu poziomu indyjskiego piractwa komputerowego. Przyznali jednak, że stracili kontrolę nad zakresem przeprowadzanego eksperymentu.

W następnych latach znacznie rozwinęła się branża związana ze szkodliwym oprogramowaniem i wkrótce pojawiły się wirusy dla każdego systemu operacyjnego. Dla Commodore Amiga zostało zidentyfikowanych ponad 190 szkodliwych programów, a dla Atari ST liczba ta sięgnęła 214. Należał do nich między innymi wirus C't opublikowany w jednym z magazynów jako kod w języku Assembler, który czytelnicy mogli dowolnie kopiować - dowód na to, że ówczesne czasy cechowały się dość "luźnym" podejściem do szkodliwego oprogramowania.

Monopol niechcianego oprogramowania

Kiedy do Sieci zaczęli dołączać prywatni użytkownicy, wzrosła zarówno ilość szkodliwych programów, jak i metod ich wykorzystywania. Szkodliwe oprogramowanie zdolne było już nie tylko do powolnego kopiowania się między dyskietkami, ale w ciągu kilku minut potrafiło obiec cały świat (jak Melissa czy ILOVEYOU). W całym procesie istotne znaczenie miała nieustannie wzrastająca różnorodność platform.

Szkodliwe oprogramowanie rozprzestrzeniające się za pomocą poczty elektronicznej mogło wykorzystać swój pełny potencjał dzięki ogromnej popularności systemu operacyjnego Windows oraz programu pocztowego Outlook. Duża różnorodność platform, typowa dla sektora prywatnego w latach 1980, została w znacznym stopniu zastąpiona przez MS-DOS i Windows. Ale wraz z pojawieniem się Internetu zmieniło się coś bardzo istotnego: po raz pierwszy szkodliwe programy mogły porozumiewać się z ich twórcami.

Podczas gdy wcześniej rozprzestrzenianie się wirusów i robaków było kwestią przypadku i trudno było je kontrolować, teraz możliwe stało się pobieranie danych z atakowanych komputerów a nawet zdalne przesyłanie poleceń. Takie możliwości stworzyły idealne warunki do przeprowadzania ataków DDoS i masowego wysyłania spamu oraz umożliwiło niektórym osobom zarabianie pieniędzy na rozsyłaniu szkodliwych programów.

Osoba zarabiająca na tego typu działaniach obierała za cel najbardziej popularne systemy - miliony trojanów rozsyłanych codziennie przez pocztę docierały do użytkowników Windows. Szkodliwy kod atakujący BeOS, Plan 9, czy jakikolwiek system inny niż Windows, nie uzyskałby efektu na taką skalę. To, czy systemy te były bardziej bezpiecznie niż Windows XP mogłoby być tematem do ciekawej dyskusji. Jednak, nawet jeśli istniałby taki system operacyjny, który byłby nie do złamania, wciąż na dysku twardym byłoby wystarczająco dużo niezałatanych aplikacji, które mogłyby zostać wykorzystane przez hakerów.

Obecnie

Microsoft Windows stał się efektywnym standardem dla szkodliwego oprogramowania ze względu na swój wysoki udział w rynku. Ilość nowych szkodliwych programów obierających za cel Windows była znacznie wyższa niż tych ukierunkowanych na inne systemy. Poza ilością, szkodniki dla różnych systemów miały także swoje odmienne cechy charakterystyczne. Można powiedzieć, że utworzyły się dwa odrębne światy.

Jeśli chodzi o szkodliwe programy dla systemów Windows, celem większości jest przejecie kontroli nad komputerem, przeprowadzenie ataku DDoS, masowe wysyłanie spamu, oraz - jeśli jest to możliwe - wykorzystanie robaka do przejęcia jak największej liczby kolejnych komputerów. Nawet jeżeli użytkownik zorientuje się, że jego komputer jest zainfekowany i podejmie stosowne działania, cyberprzestępcom nie robi to wielkiej różnicy: botnety są na tyle duże (na przykład, szacuje się, że botnet Kido/ Conficker tworzy kilka milionów komputerów zombie), że utrata jednego z nich nie stanowi problemu.

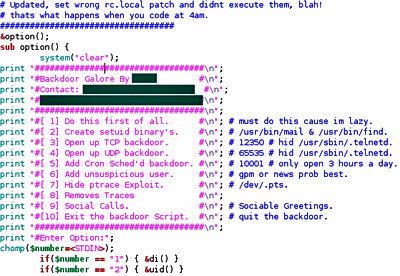

Celem szkodników atakujących systemy Unix jest pozostanie niezauważonym i uzyskanie haseł lub szczegółów kart kredytowych podczas zakupów online. W większości przypadków do takich ataków nie są wykorzystywane trojany, lecz luki serwera.

Nowi przyjaciele OS X

Do października 2007 szkodliwe programy dla Apple OS X były wyjątkowo nieliczne: dwa exploity, cztery robaki, jeden wirus i jeden rootkit. Ponadto szkodniki te nie stwarzały specjalnego zagrożenia - twórcy nie wykorzystywali ich do osiągnięcia korzyści finansowych. Jednak ta kwestia uległa zmianie po pojawieniu się jesienią pierwszego trojana dla OS X: OSX.RSPluga.A. Jak już wspomniano, wysyłanie za pośrednictwem spamu trojanów przeznaczonych dla systemów innych niż Windows nie jest skuteczne. Twórcy tych szczególnych szkodliwych programów najwyraźniej myśleli tak samo.

Na różnych forach użytkowników "Maka" pojawiła się reklama strony pornograficznej, po kliknięciu której wyświetlana była wiadomość o braku odpowiedniego kodeka. Następnie użytkownikowi oferowane były opcje jego pobrania. Wówczas użytkownicy okazali się tak samo łatwowierni, jak ich Windowsowi koledzy w podobnych sytuacjach, bo wielu z nich w celu zainstalowania "kodeka" wpisywało swoje hasło do konta administratora. OSX.RSPluga.A manipulował wpisami DNS, w wyniku czego różne adresy - łącznie z e stronami banków, Ebay, PayPal itp. - były przekierowywane do stron typu phishingowych.

Bez paniki

Biorąc pod uwagę statystyki można się zastanawiać, w czym tkwi problem. Ogólnie mówiąc, każdy system inny niż Windows jest od niego znacznie bardziej bezpieczny. Ale uwaga: trojany nie potrzebują specjalnych przywilejów do szpiegowania danych lub skontaktowania się ze swoim twórcą za pomocą portu 80. Cyberprzestępcy zaczynają mierzyć w niedoświadczonych użytkowników Linuksa, dlatego muszą się oni przygotować na pojawienie się szeregu nowych zagrożeń.

Największym zagrożeniem może się okazać przekonanie, że nasz system jest całkowicie bezpieczny. W obecnych czasach komputery nabywane nawet ze sklepów wyprzedażowych wyposażone są już w ochronę antywirusową. Niestety, wielu użytkowników Linuksa odmawia zainstalowania darmowych programów skanujących, takich jak ClamAV, uważając, że nie jest to konieczne. Mamy do wyboru wiele wydajnych rozwiązań (na przykład, technologie takie jak SELinux, AppArmor) oraz szeroką gamę systemów wykrywania włamań. Ci, którzy nie korzystają z takich rozwiązań (ponieważ według nich zabiera to zbyt wiele czasu i wysiłku) prawdopodobnie nawet nie zauważą, kiedy ich komputery zostaną przez kogoś przejęte.

Ochrona firm

Nie ulega wątpliwości, że każdy serwer potrzebuje ochrony antywirusowej, nawet jeśli miałaby ona chronić wyłącznie licznych użytkowników systemu Windows pracujących w firmowej sieci.

W celu uniknięcia szkodliwych ataków warto jest zainstalować zaporę sieciową, która będzie wykrywała zdalnych intruzów i chroniła przed nimi system. Niezależnie od tego, czy stosowane są rozwiązania sprzętowe czy wyspecjalizowane serwery, do ochrony bramy internetowej bardzo często wykorzystywany jest system Linux (lub inny należący do rodziny Unix). Zatem system ten często stanowi pierwszą barierę ochronną przed siecią zewnętrzną. Prawidłowo skonfigurowana zapora sieciowa określi dostępne usługi i zapewnieni pierwszą linię ochrony przed atakami hakerów oraz uniemożliwi samoistne rozprzestrzenianie się szkodliwego oprogramowania (robaków) poprzez połączenia sieciowe. Na przykład, blokując porty TCP 135 i 4444 można zabezpieczyć sieć przed robakiem "Lovesan.a".

Zapora sieciowa może także minimalizować szkody. Jeżeli w sieci pojawi się zainfekowany komputer, blokowanie portów uniemożliwi ustanowienie przez niego połączeń, dzięki czemu uszkodzony system nie będzie mógł zostać wykorzystany przez intruza. W celu obniżenia ryzyka infekcji i ataku, podczas konfigurowania zapory sieciowej należy rozważyć wszystkie możliwości i odpowiednio zdefiniować usługi oraz porty.

Mimo wszelkich starań ulepszenia naszej ochrony sprytni programiści mają swoje sposoby na jej obejście. Wciąż możliwe jest przemycanie pakietów danych przy użyciu połączeń tunelowych i autoryzowanych usług (np. DNS czy HTTP). Z tego powodu zalecamy dodawać do klasycznych zapór sieciowych inteligentne systemy wykrywania włamań oraz zapobiegania włamaniom, jak również dobrze dobrać poziom ochrony oferowanej przez zaporę sieciową.

Dobrze, że jest proxy!

Twoi pracownicy mogą korzystać z serwera proxy zamiast bezpośrednio łączyć się z Internetem. Takie rozwiązanie nie tylko redukuje ruch, ale może także zwiększać bezpieczeństwo, ponieważ znacząca ilość szkodliwego oprogramowania rozprzestrzenia się poprzez szkodliwe strony. Jeżeli mamy do czynienia z systemem Linux/Unix, prawdopodobnie najczęściej używany jest serwer proxy Squid. Oferuje on własny interfejs "ICAP" - Internet Content Adaption Protocol (RFC 3507). Wszystkie zapytania użytkownika są przetwarzane przy użyciu RESPMOD (modyfikacji odpowiedzi), która analizuje obiekty żądane przez serwery sieciowe, oraz REQMOD (modyfikacja zapytania), która skanuje obiekty wysyłane do serwerów sieciowych. Dzięki wykorzystywaniu nadrzędnych serwerów proxy, takich jak HAVP skanowany może być zarówno ruch HTTP oraz ruch FTP.

Ze względu na łatwość integracji bardzo popularne są także tzw. "przezroczyste proxy". Są one połączone w głównej gałęzi ochrony z bramą (z zaporą sieciową lub innymi zabezpieczeniami), dzięki czemu nie wymagają konfiguracji klienta (przeglądarki). Techniczne zastosowanie tego rozwiązania może być wykonane na przykład w postaci serwera w trybie mostu, z którego proxy transmituje żądania do filtra zawartości. Alternatywnie, serwer proxy odbiera żądania HTTP, które zostały przekierowane od zapory sieciowej jako serwera wydzielonego, co w mniejszych sieciach może być zintegrowane z zaporą (TransProxy). Obie opcje mogą zostać stosunkowo łatwo zastosowane podczas instalowania systemu Linux/Unix przy wykorzystaniu standardowych narzędzi.

Oczywiście, serwery proxy nie mogą zagwarantować kompletnej ochrony. Nawet najlepszy skaner antywirusowy nie może złamać hasła chroniącego pliki a ograniczenia technologii proxy są także widoczne podczas szyfrowanych połączeń VPN.

Ochrona poczty

Jedną z głównych metod rozsyłania szkodliwego oprogramowania jest przesyłanie go pocztą. W zależności od rozmiaru sieci (liczby użytkowników) system bramy pocztowej stanowi element struktury bram dla (na przykład) Exchange, Lotus Domino lub innych rozwiązań do pracy grupowej. Często zainstalowane są tam także systemy Linux lub Unix (Solaris), lub ich pochodne (*BSD) z agentami MTA (Mail Transfer Agent), takimi jak postfix, exim, qmail lub sendmail. Oferują one własne interfejsy filtrów dla skanerów antywirusowych i filtrów spamu. Najczęściej stosowana jest metoda podwójna, w której każdy e-mail jest dostarczony dwukrotnie do MTA. Poczta odbierana jest najpierw ze zdalnego komputera głównego, a następnie trafia do filtra zawartości w celu weryfikacji, a następnie z powrotem do MTA. Sendmail oferuje także interfejs API (Milter API).

Wraz systemami działającymi w głównej gałęzi rozwiązań zabezpieczających, do analizowania ruchu pocztowego wykorzystuje się także narzędzia dodatkowe, obejmujące skanery antywirusowe i filtry spamu (np. 2-3 skanery antywirusowe i 2 filtry spamu). Zaletą jest fakt, że sam skaner może także działać na serwerze specjalizowanym, co wyraźnie redukuje obciążenie bramy pocztowej. W ten sposób można łatwo zintegrować łatwo dostępne rozwiązania, takie jak grupa bram (MTA) i grupa filtrów zawartości. Często używany jest w pełni zintegrowany zbiór i rozwiązania HA (MTA z filtrem w pojedynczym systemie).

Z systemów filtrujących działających w głównej gałęzi ochrony korzyści czerpią także wewnętrzne serwery poczty, ponieważ ich zasoby nie są tracone na skanowanie i przechowywanie szkodliwego oprogramowania i spamu. Dzięki temu nawet w sytuacjach znacznego natężenia przepływu poczty, do przetwarzania potrzebna jest mniejsza ilość zasobów. Niektórzy producenci oferują nawet zintegrowane rozwiązania tego typu, które działają od razu "po wyjęciu z pudełka" - bez skomplikowanej konfiguracji.

Ochrona serwerów plików

Dane zapisane w postaci elektronicznej są najcenniejszym dobytkiem firmy, niezależnie od tego, czy odnoszą się do planów produkcji, zapasów w magazynie czy innych informacji. W szczególności dane osobowe lub takie, które wymagają specjalnej ochrony (np. lista pracowników, numery ich konta czy CV) są często przechowywane w postaci plików na serwerach.

Te centra przechowywania informacji zawsze powinny być chronione przed złodziejami, fałszowaniem danych czy szpiegostwem.

W wielu sieciach serwery Samba współdziałają z serwerami Windows. W takich przypadkach, integrowanie jest przeprowadzane przy wykorzystaniu modułu VFS (wirtualny system plików), którego zadaniem jest przekierowanie przepływu danych przez skaner antywirusowy. Zapewnia to dostęp do skanowanych danych (odczyt i/lub zapis).

Moduły jądra (Linux, FreeBSD) dostępne są także dla innych alternatywnych systemów. Nie tylko chroni to usługi Samby, ale także sprawdza wszystkie obiekty systemu. Są one dostępne zarówno dla sieciowych systemów plików (NFS), FTP i serwerów sieciowych. Minusem tego rozwiązania jest fakt, że nowe jądro musi zostać przetestowane a ponadto po każdej aktualizacji jądra konieczne będzie ponowne kompilowanie modułów dodatkowych.

Serwery inne niż Windows są stosowane dosyć często. Systemy te oferują wszystkie wymagane funkcje - od systemu plików do systemu baz danych, aplikacje charakterystyczne dla różnych branż i obsługę kont użytkowników. W przypadku tych systemów trudności związane ze znalezieniem odpowiednich rozwiązań bezpieczeństwa leżą nie tylko w samej platformie, ale także w różnych architekturach procesorów (SPARC, PPC, Itanium, Alpha, MIPS, PA-RISC oraz oczywiście Intel). Jeżeli rozwiązanie bezpieczeństwa nie jest dostępne dla danego systemu, powinien on być odizolowany od reszty sieci w celu maksymalnego zmniejszenia ryzyka. Można w tym celu zastosować oddzielne sieci w wydzielonymi zaporami sieciowymi, ograniczenie dostępu oraz systemu IDS czy IPS.

Wiele różnych systemów klienckich

99 procent wszystkich stanowisk pracy działa pod kontrolą systemów Windows, jednak stacje robocze Linux, BSD i Mac OS X także potrzebują ochrony - ryzyka ataku nie można wykluczyć. Nośnikami infekcji mogą być płyty CD-ROM, DVD, dyskietki, dyskietki Zip, zewnętrzna pamięć USB flash czy też zewnętrzne dyski twarde USB/FireWire. Są one przenoszone z systemu do systemu, umożliwiając rozprzestrzenianie się szkodliwego oprogramowania między platformami.

Kolejną kwestią, poza ochroną stacji roboczych i laptopów, jest fakt, że wzrasta ilość smartfonów i urządzeń PDA, którym także należy zapewnić bezpieczeństwo. W konfiguracji standardowej sieci, wektorem infekcji był tylko Internet. Obecnie administratorzy sieci i firmy zajmujące się doradzaniem w kwestii ochrony muszą brać pod uwagę również czynniki wewnętrzne. Zadanie to nie jest łatwe do wykonania, bowiem ilość platform wciąż wzrasta. Poza różnymi wersjami Windows Mobile, wykorzystywane są systemy takie jak Symbian i Linux, jak również inne - zupełnie nietypowe. Zapewnienie ochrony dla nich jest trudne, a czasami wręcz niemożliwe.

Podsumowanie

Korzystanie z mało popularnych technologii posiada pewne zalety, lecz nie gwarantuje całkowitego bezpieczeństwa: na przykład, komputer biurowy działający pod kontrolą systemu Solaris może być uważany za niekonwencjonalny, jednak część serwerowa tego systemu jest zupełnie standardowa i może podlegać takim samym atakom, jak każdy inny serwer. Każdy, komu zależy na ochronie swoich danych powinien zapewnić swojemu komputerowi należyte bezpieczeństwo, niezależnie od systemu operacyjnego. Rozwiązaniem idealnym jest korzystanie z różnych uzupełniających się technologii. Ale nawet wówczas należy ostrożnie korzystać, przede wszystkim, z aplikacji sieciowych - mogą one zawierać zagrożenia niezależne od platformy i systemu operacyjnego. Podsumowanie niniejszego artykułu można zamknąć w jednym zdaniu: Strzeż się, Pingwinie!

Źródło: Kaspersky Lab Polska

REKLAMA

REKLAMA