Najpopularniejsze szkodliwe programy września 2008

REKLAMA

REKLAMA

Od lipca 2008 r. lista 20 najpopularniejszych szkodników jest tworzona na podstawie danych wygenerowanych przez Kaspersky Security Network (KSN), nową technologię zaimplementowaną w linii 2009 produktów przeznaczonych do użytku domowego. Dane te umożliwiają firmie Kaspersky Lab nie tylko natychmiastowe uzyskanie informacji o zagrożeniach oraz śledzenie ich ewolucji, ale również wykrycie nieznanych zagrożeń i zapewnienie ochrony użytkownikom tak szybko jak to możliwe. W oparciu o aktywność systemu KSN we wrześniu analitycy z Kaspersky Lab opracowali dwa rankingi wirusów.

W oparciu o aktywność systemu KSN we wrześniu analitycy z Kaspersky Lab opracowali dwa rankingi wirusów.

Pierwszy z rankingów przedstawia najbardziej rozpowszechnione szkodliwe programy adware i potencjalnie niechciane programy według liczby komputerów, na których zostały wykryte.

REKLAMA

REKLAMA

Pozycja | Zmiana | Nazwa REKLAMA |

1 | Nowość | |

2 | Powrót | |

3 | Nowość | |

4 | +8 | |

5 | Nowość | |

6 | Nowość | |

7 | Nowość | |

8 | +1 | |

9 | +1 | |

10 | Nowość | |

11 | Bez zmian | |

12 | Nowość | |

13 | +1 | |

14 | +1 | |

15 | +3 | |

16 | -3 | |

17 | +2 | |

18 | Nowość | |

19 | Nowość | |

20 | -12 |

Szkodliwe programy występujące najczęściej na komputerach użytkowników, wrzesień 2008

System KSN odnotował zmianę w czołówce rankingów najbardziej rozpowszechnionych szkodliwych i niechcianych programów we wrześniu. Z zestawienia zniknął nagle poprzedni lider, Trojan.Win32.DNSChanger.ech, a prowadzenie objął zupełnie niespodziewany szkodliwy kod. Nowym liderem okazał się Rootkit.Win32.Agent.cvx

Szkodnik ten został wykryty przez ekspertów z Kaspersky Lab 28 sierpnia i przez cały miesiąc rozprzestrzeniał się aktywnie w całym Internecie. Niepokój budzą dwie kwestie: po pierwsze, rootkity są tradycyjnie bardzo trudne do wykrycia przez programy antywirusowe, po drugie na razie bardzo niewiele takich programów potrafi wykrywać tego określonego szkodnika.

Na drugie miejsce powrócił kolejny nietypowy szkodliwy program, Trojan-Downloader.WMA.Wimad.n. Ten multimedialny plik wykorzystuje lukę w zabezpieczeniach odtwarzacza Windows Media Player w celu pobierania różnych trojanów.

Znaczna część ataków przeprowadzana jest przez różne downloadery skryptów - wrześniowy ranking zawiera w sumie cztery takie programy. Skrypty te aktywują większość ataków typu "drive-by download" (proces instalacji szkodliwego oprogramowania bez wiedzy użytkownika odbywa się podczas odwiedzania witryn internetowych, bądź odbierania e-maili). Również działanie szkodnika Wimad.n opiera się na wykorzystywaniu takich typów trojanów downloaderów.

Co ciekawe, oprócz tego, że w rankingu utrzymały się wszystkie programy adware z zeszłego miesiąca, niektóre z nich nawet umocniły swoje pozycje.

Wrześniowy ranking zawiera tylko 9 nowości (dla porównania, w sierpniu było ich aż 16). Przykładem może być znajdujący się na osiemnastym miejscu weteran - robak Brontok.q. Uważni czytelnicy, którzy od dłuższego czasu śledzą miesięczne raporty Kaspersky Lab, będą pamiętali tego robaka, który nieustannie gości w rankingach, nawet jeśli są sporządzane przy pomocy różnych źródeł danych i metodologii.

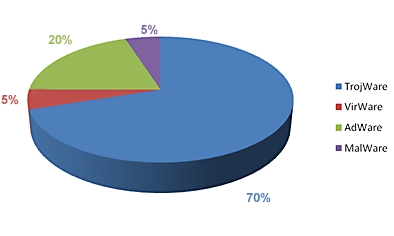

Wszystkie szkodliwe programy, programy adware oraz potencjalnie niechciane programy z rankingu można podzielić na cztery główne kategorie wykrywanych zagrożeń. Trojany wyraźnie prowadzą, jednak ich udział spadł z 80 do 70%.

Podział najpopularniejszych szkodliwych programów na kategorie, wrzesień 2008

We wrześniu na komputerach użytkowników wykryto łącznie 35103 szkodliwych i potencjalnie niechcianych programów. Jest to kolejny, występujący drugi miesiąc z rzędu znaczny wzrost liczby zagrożeń (liczba takich programów w sierpniu wynosiła 28940).

Druga tabela zawiera dane dotyczące najbardziej rozpowszechnionych szkodliwych programów wśród wszystkich zainfekowanych obiektów wykrytych na komputerach użytkowników. Większość wymienionych niżej programów posiada zdolności infekowania plików.

Pozycja | Zmiana | Nazwa |

1 | +1 | |

2 | -1 | |

3 | Nowość | |

4 | +2 | |

5 | Nowość | |

6 | -3 | |

7 | -3 | |

8 | +7 | |

9 | +5 | |

10 | -5 | |

11 | -3 | |

12 | Powrót | |

13 | +3 | |

14 | Powrót | |

15 | Nowość | |

16 | -7 | |

17 | +3 | |

18 | -7 | |

19 | -9 | |

20 | Nowość |

Szkodliwe programy występujące najczęściej wśród wszystkich wykrytych zainfekowanych obiektów, wrzesień 2008

Zmiany w tym rankingu były minimalne - pojawiły się tylko cztery nowości. Nastąpiła jednak zmiana na samym szczycie. Nimda, który w sierpniu niespodziewanie zajął pierwsze miejsce, spadł na trzecie, ustępując swojemu najbliższemu rywalowi - wirusowi plikowemu Xorer.du. We wrześniu do rankingu wszedł kolejny przedstawiciel rodziny Sality, zwiększając liczbę takich programów do czterech, łącznie z wirusem Sality.aa, który uplasował się na piątym miejscu.

Mabezat.b to kolejny robak, z którym trzeba się liczyć. Po tym, jak został wykryty w listopadzie zeszłego roku, początkowo nie wykazywał żadnej znaczącej aktywności. Prawdopodobnie próbował stopniowo zwiększać liczbę zainfekowanych maszyn i plików. Teraz uplasował się na trzecim miejscu.

Ogólnie, można powiedzieć, że stan aktywności wirusów i robaków jest raczej stabilny i nie wykazuje żadnych oznak pogorszenia. Według danych KSN, liczba szkodliwych programów infekujących pliki znacznie zmniejszyła się w ciągu ostatnich trzech miesięcy, co potwierdza chociażby fakt, że rodziny Allaple i Otwycal wypadły z rankingu.

REKLAMA

© Materiał chroniony prawem autorskim - wszelkie prawa zastrzeżone. Dalsze rozpowszechnianie artykułu za zgodą wydawcy INFOR PL S.A.

REKLAMA