Informatyka śledcza - Kto? Co? Gdzie? Kiedy? Jak?

REKLAMA

REKLAMA

Informatyka śledcza (ang. Computer Forensics) to proces dostarczania elektronicznych środków dowodowych, czyli zespół działań i czynności, które polegają na zabezpieczeniu, przeszukiwaniu i wykrywaniu dowodów nadużyć i przestępstw dokonanych z użyciem komputera lub innych urządzeń elektronicznych. Dzięki informatyce śledczej można odtworzyć kolejność zdarzeń użytkownika urządzenia elektronicznego w czasie (Kto? Co? Gdzie? Kiedy? Jak?), na podstawie informacji niedostępnych dla użytkowników i administratorów systemu. Ważne jest aby procedura ta była przeprowadzona w odpowiedni sposób, zgodny z wymogami prawa.

REKLAMA

REKLAMA

Co można udowodnić?

Dzięki informatyce śledczej można udowodnić szereg przestępstw: defraudację środków finansowych, łamanie prawa pracy, kradzież danych, celowe niszczenie danych, szpiegostwo przemysłowe, łamanie praw autorskich, ujawnienie tajemnicy handlowej, kradzież i użycie danych osobowych, sprawy kryminalne (handel narkotykami, terroryzm, morderstwa, samobójstwa, zorganizowana przestępczość, pedofilia).

Opis procesu informatyki śledczej

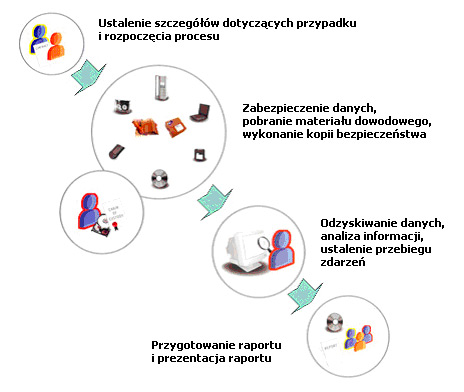

Na cykl czynności związanych z informatyką śledczą składają się:

- zebranie danych z dostępnych nośników;

- przygotowanie kopii, na której pracują specjaliści (oryginalny nośnik zostaje zabezpieczony)

- odfiltrowanie nieistotnych danych (pliki należące do systemu operacyjnego oraz typowych programów czy powtarzające się pliki);

- analiza zebranych dowodów pod kątem prowadzonej sprawy;

- przedstawienie raportu;

- udostępnianie i prezentacja danych oraz opiniowanie w sprawie sądowej.

Graficzny przebieg procesu informatyki śledczej

REKLAMA

Zgromadzenie dowodów polega m.in. na zabezpieczeniu nośników danych i stworzeniu dwóch obrazów każdego nośnika. Jeden z wykonanych obrazów nośnika używany jest do analizy danych pod kątem poszukiwania określonych z góry kryteriów, drugi obraz nośnika zostaje zabezpieczony. W przypadku wystąpienia poszukiwanych danych stanowi on materiał dowodowy.

Każdy z etapów pracy musi być udokumentowany tak, aby przedstawiony materiał nie utracił wartości dowodowej. Jednym ze sposobów zachowania wartości dowodowej materiałów jest oznaczenie ich unikalną sumą kontrolną gwarantującą identyczność materiału źródłowego i kopii.

Raport stanowi podsumowanie i zestawienie znalezionych materiałów dowodowych. Odnalezione w ten sposób elektroniczne dowody przestępczości mogą być wykorzystane jako materiały dowodowe w sądzie.

REKLAMA

© Materiał chroniony prawem autorskim - wszelkie prawa zastrzeżone. Dalsze rozpowszechnianie artykułu za zgodą wydawcy INFOR PL S.A.

REKLAMA