Oszukańczy spam

REKLAMA

REKLAMA

Najnowocześniejsze technologie spamowe umożliwiają spamerom wysyłanie e-maili zawierających fałszywe wiadomości, umieszczanie fałszywych adresów nadawcy oraz wykorzystywanie zainfekowanych maszyn do rozsyłania spamu. Nikogo nie powinno zatem dziwić, że możliwość wykorzystania spamu w celu oszukania użytkowników, jak również ukrycie takiej aktywności, przyciąga cyberprzestępców oraz wszelkiej maści oszustów.

REKLAMA

REKLAMA

Anonimowość spamu, tj. brak możliwości łatwego wykrycia osób przeprowadzających masowe wysyłki, oznacza, że cyberprzestępcy mogą działać bezkarnie, przyczyniając się do kryminalizacji spamu. Z usług spamerów korzystają aktywnie sprzedawcy podróbek, osoby oferujące nielegalne usługi oraz twórcy wirusów.

W artykule tym opisano oszukańcze wiadomości spamowe wysyłane w celu kradzieży pieniędzy użytkowników lub uzyskania dostępu do informacji osobistych, które mogą zostać wykorzystane do kradzieży.

Phishing

REKLAMA

Phishing jest terminem stosowanym na określenie najbardziej niebezpiecznego rodzaju oszukańczego spamu.

Spamerzy wykorzystują wiadomości phishingowe do uzyskania danych osobowych - loginów użytkownika, haseł, numerów kart kredytowych oraz PIN-ów - przy pomocy których kradną pieniądze. Celem ataków phishingowych są zwykle użytkownicy bankowości online oraz systemów płatności elektronicznej.

Wiadomości phishingowe imitują korespondencję legalnych organizacji (banków, przedsiębiorstw finansowych lub systemów płatności). Jednak w przeciwieństwie do wiadomości wysyłanych przez te organizacje wiadomości phisherów namawiają odbiorców do "potwierdzenia" swoich danych osobowych pod tym czy innym pretekstem. Wiadomości te zawierają odsyłacz do fałszywej strony, na której użytkownicy proszeni są o wprowadzenie swoich poufnych danych, które następnie dostają się w ręce przestępców. Fałszywa strona stanowi zwykle dokładną kopię oficjalnej strony organizacji, która rzekomo wysłała wiadomość (adres nadawcy również jest fałszywy), tak aby użytkownicy niczego nie podejrzewali.

W niektórych przypadkach, po wprowadzeniu przez użytkownika jego danych przeglądarka przekierowuje go na prawdziwą stronę, przez co prawdopodobieństwo, że ofiara zacznie coś podejrzewać, jest jeszcze mniejsze.

Innym wariantem phishingu jest imitacja strony internetowej wykorzystująca luki w zabezpieczeniach oprogramowania zainstalowanego na komputerze użytkownika w celu pobrania trojana, który następnie gromadzi różne dane (np. hasła do kont bankowych) i przekazuje je swojemu "właścicielowi". Co więcej, zainfekowana w ten sposób maszyna może stać się częścią sieci zombie i być wykorzystywana do przeprowadzania cyberataków lub wysyłania spamu.

Aby zwieść użytkowników, którzy nie zwracają uwagi na wygląd odwiedzanej strony, ale na jej adres, spamerzy maskują adresy URL, tak aby jak najbardziej przypominały oryginalne. Phishing rozpoczął się od rejestrowania na serwerach darmowych usług hostingowych nazw domen przypominających nazwy domen atakowanych stron, z czasem jednak zaczęto stosować bardziej wyrafinowane metody.

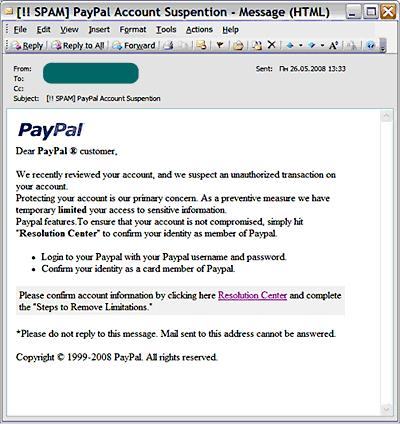

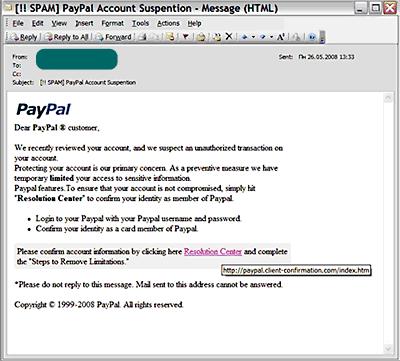

Przykładem najczęściej stosowanej taktyki maskowania jest poniższa wiadomość zaadresowana do klientów systemu PayPal.

Tylko bardzo uważny użytkownik, który najedzie kursorem na zawarty w wiadomości odsyłacz, zauważy, że w rzeczywistości prowadzi on do strony phishingowej. Odsyłacz wygląda prawie tak samo jak adres legalnej strony, jednak domena jest inna - client-confirmation.com.

W tym konkretnym przypadku "fałszywy" adres można podejrzeć, najeżdżając kursorem na zawarty w wiadomości odsyłacz. Bardziej zaawansowani użytkownicy rozpoznają fałszywy odsyłacz przed kliknięciem go.

Obok tych bardziej wyrafinowanych sztuczek istnieją również bardziej prymitywne metody oszukiwania użytkowników. Użytkownik otrzymuje na przykład wiadomość wysłaną w imieniu administratora strony lub działu pomocy technicznej, w której pod tym czy innym pretekstem proszony jest o natychmiastowe wysłanie hasła do swojego konta na podany w wiadomości adres. Użytkownik zostaje ostrzeżony, jeśli tego nie zrobi, jego konto zostanie zamknięte.

Kolejną popularną metodą przechwytywania haseł do poczty elektronicznej jest wysyłanie wiadomości, w których oferuje się uzyskanie hasła innego użytkownika z wykorzystaniem "luki w systemie tworzenia kopii zapasowych haseł". W celu uzyskania dostępu do cudzego konta odbiorca takiego spamu musi wysłać login ofiary oraz swoje własne hasło na podany adres i w określonym formacie. Nie trzeba mówić, że gdy taki "łowca haseł" skorzysta z tego typu oferty, sam stanie się ofiarą cyberprzestępców.

Z czasem użytkownicy nauczyli się, że szanowane organizacje nigdy nie proszą swoich klientów o podawanie haseł, i skuteczność takich sztuczek spadła. Spamerzy musieli stać się bardziej kreatywni podczas maskowania fałszywych wiadomości. To spowodowało, że odróżnienie wiadomości phishingowych od legalnych jest coraz trudniejsze.

Celem ataków phishingowych są głównie zachodnie systemy płatności online oraz banki online posiadające dużą liczbę klientów.

Wyłudzanie pieniędzy przy pomocy spamu

Oprócz phishingu cyberprzestępcy stosują wiele innych sztuczek. Spamerzy najczęściej żerują na naiwności ofiary, na ich słabości do prezentów - cechach ludzkich, które wykorzystują wszyscy oszuści. Aby osiągnąć swoje cele, cyberprzestępcy opracowali różne techniki. Przyjrzymy się najpopularniejszym z nich.

Nigeryjski szwindel

Jak sugeruje nazwa, technika ta została wymyślona przez Nigeryjczyków, obecnie jednak wykorzystywana jest przez cyberprzestępców na całym świecie.

Klasyczny nigeryjski szwindel zwykle opiera się na tym samym scenariuszu: spamerzy wysyłają wiadomości, w których podszywają się pod przedstawiciela bogatej rodziny (zazwyczaj afrykańskiej), która straciła swoją pozycję w wyniku wojny domowej, zamachu stanu, kryzysu gospodarczego lub represji politycznych. Autor prosi - zwykle słabym angielskim - o pomoc w odzyskaniu dużej sumy pieniędzy poprzez dokonanie przelewu pieniężnego z jednego konta bankowego na inny. W zamian za pomoc oferowany jest udział w odzyskanym majątku - zwykle odsetek przelanej kwoty.

Podczas takiej "misji" niezbędny jest pomocnik ochotnik, który zapłaci wymagane opłaty (pokryje koszty przelewu lub opłaty prawne itd.). Kwota, jaką trzeba zapłacić, jest stosunkowo niewielka w porównaniu z obiecywaną nagrodą, jednak po dokonaniu transakcji wszelki kontakt z "wdową po obalonym dyktatorze" lub "synem zmarłego zdymisjonowanego premiera" urywa się. Czasami gdy ofiara czeka na obiecany przelew, dostaje dalsze prośby o więcej pieniędzy na pokonanie nieprzewidzianych trudności.

Niekiedy oszust podaje się za wysokiej rangi skorumpowanego urzędnika państwowego, który dokonał defraudacji i został postawiony przed sądem, dlatego nie może wywieźć pieniędzy z kraju. Aby przelać skradzione pieniądze, musi posiadać dostęp do jakiegoś konta bankowego. Odbiorcy takiej wiadomości proponuje się odsetek przelanej kwoty w zamian za pomoc. Jednak gdy tylko cyberprzestępca przejmie kontrolę nad jego kontem, wykrada z niego wszystkie pieniądze.

Historie wymyślane przez nigeryjskich oszustów są tak twórcze, że w 2005 roku zostały nawet wyróżnione Anty-Noblem w dziedzinie literatury.

Istnieje też romantyczny wariant nigeryjskiego oszustwa polegający na wysyłaniu wiadomości - rzekomo od panny młodej z egzotycznego kraju - wraz z załączonym zdjęciem afrykańskiej piękności. Celem oszustów są głównie osoby zarejestrowane na internetowych portalach randkowych. Jeśli odbiorca takiej wiadomości rozpocznie wymianę korespondencji, zostanie poczęstowany wzruszającą historię będącą świetnym materiałem na scenariusz opery mydlanej: moi krewni zostali zabici; nie wolno mi wyjechać z kraju; tak naprawdę jestem bogatą dziedziczką... W trzecim e-mailu dziewczyna poprzysięga już dozgonną miłość, prosząc swego "wybawcę", aby pomógł jej opuścić kraj wraz z jej milionami - oczywiście w zamian za hojną nagrodę.

Ta romantyczna historia służy jako przykrywka standardowego nigeryjskiego oszustwa. Nie trzeba już chyba mówić, że "wybawca" musi opłacić pewne koszty wstępne, które mogą wynosić tysiące, a nawet dziesiątki tysięcy dolarów. Aby uczynić historię bardziej przekonującą, w całej sprawie uczestniczy "pastor" lub "adwokat". W ostatnim etapie historii występują sfałszowane papiery.

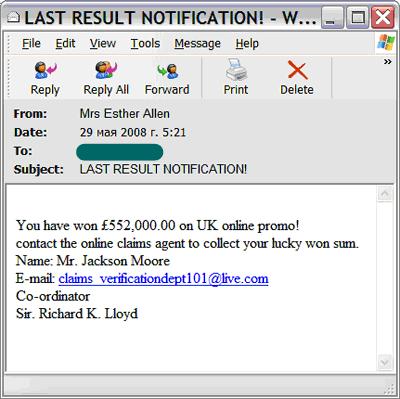

Fałszywe wygrane na loterii

Jest to rodzaj oszustwa podobny do oszustwa nigeryjskiego. Polega na wysyłaniu fałszywych powiadomień o wygranej na loterii, w której zwycięzców losuje są spośród adresów e-mail lub numerów telefonu, i oferowaniu im "darmowych" prezentów jako nagrody. Aby wiadomość wyglądała bardziej przekonująco, oszuści załączają zdjęcie nagrody, numer losu, certyfikat rejestracji/licencji oraz inne nieprawdziwe informacje. Podobnie jak w poprzednim rodzaju oszustwa, aby otrzymać nagrodę, "zwycięzca" musi dokonać przelewu pieniędzy na wskazane w wiadomości konto.

Odbiorcy takich wiadomości powinni pamiętać, że udział w loterii nie jest możliwy bez zgody uczestnika. Jeśli nie wyraziłeś zgody (i nic nie wiesz na temat loterii, w której rzekomo wygrałeś), najprawdopodobniej jesteś celem oszustów, którzy próbują wyłudzić pieniądze od ciebie i innych użytkowników Internetu.

"Błędy" w systemach płatności, "magiczne fundusze", generatory kodów

Ten rodzaj spamu polega na informowaniu odbiorcy wiadomości o luce w zabezpieczeniach wykrytej w systemie płatności, na której można "zarobić". Spamerzy opisują lukę i wyjaśniają, w jaki sposób można ją wykorzystać do zarobienia pieniędzy. Metoda ta zazwyczaj polega na wysłaniu określonej sumy do "magicznego funduszu". Użytkownik ma dostać ponad dwukrotność przelanej sumy. Oczywiście "magiczny fundusz" należy do cyberprzestępców, a użytkownik nigdy nie ujrzy nie tylko swoich pieniędzy, ale również obiecanej zapłaty. Co więcej, istnieje niewielkie prawdopodobieństwo, że ofiary powiadomią o oszustwie organy ścigania.

Innym rodzajem oszustwa jest oferowanie generatorów kart kredytowych - systemów służących do wyciągania pieniędzy z kont innych osób. Ten rodzaj oszustwa opiera się na przekonaniu osób, skuszonych wizją otrzymania prezentu, do podania swojego numeru karty kredytowej (lub karty wykorzystywanej do płatności elektronicznych) oraz hasła w celu aktywowania programu do generowania kart kredytowych. Programy te zwykle są płatne, jednak użytkownik dowiaduje się, że będzie mógł wyciągnąć pieniądze z 1 do 3 kont za darmo. Gdy próbuje wykraść pieniądze z kont innych osób, wprowadzone przez niego dane wędrują do cyberprzestępców, którzy przy ich pomocy mogą uzyskać dostęp do jego konta.

Odmianą tego oszustwa jest oferowanie generatorów kart, przy pomocy których można zapłacić za usługi telefonii komórkowej lub internetowe. W tym przypadku do "generatora kart" należy wprowadzić kod nieaktywowanej karty. Kod ten będzie czymś w rodzaju modelu do "powielenia". Podobnie jak w przypadku kart kredytowych, wprowadzone dane wpadają w ręce cyberprzestępców, podczas gdy program imituje proces kalkulacyjny. Gdy ofiara czeka na wyniki, cyberprzestępcy wykorzystują jej kartę do opłacenia swoich rachunków.

Dziurawe kasyna

Inny rodzaj oszustwa polega na wysyłaniu wiadomości o następującej treści: "Po wielu godzinach gry wykryliśmy dziurę w skrypcie, która pozwala na wygranie w kasynie online. Administratorzy jeszcze jej nie zauważyli!" Następnie umieszczany jest szczegółowy opis strategii umożliwiającej "wygranie" oraz odsyłacz do strony kasyna. W rzeczywistości wiadomości te nie są wysyłane z pobudek altruistycznych, a rzekoma luka w skrypcie nie istnieje. Oszuści realizują następujący plan: użytkownik klika zawarty w wiadomości odsyłacz i wchodzi na stronę kasyna, a spamer otrzymuję pewną część kwoty, którą przegra. Inne wiadomości wysyłane w ramach takiego oszustwa oferują pobranie (czasem zakup) i zainstalowania programu umożliwiającego wykorzystanie takiej luki w zabezpieczeniu. W rzeczywistości program ten to spyware.

Pokusa szybkiego zysku

Tego typu oszustwo zwykle rozpoczyna się od następujących słów: "To nie jest spam. Mamy dla ciebie propozycję zarobienia pieniędzy, którą trudno odrzucić. Wiadomość ta zostanie wysłana do ciebie tylko raz, jeśli ją zignorujesz, do końca życia będziesz żałował straconej szansy". Opisany dalej plan przypomina typową piramidę finansową: użytkownik musi zapłacić autorowi określoną sumę pieniędzy, a następnie przesłać wiadomość innej osobie, aby otrzymać tę samą kwotę wraz z częścią zysku od osób na niższym szczeblu. Uczestniczy kuszeni są wizją osiągnięcia bajecznych zysków, w rzeczywistości jednak tracą na całym interesie własne pieniądze.

Skuteczniejszym sposobem wyłudzenia pieniędzy są oferty pracy. Oszuści udają pracodawców i obiecują "potencjalnym pracownikom" wysokie dochody praktycznie za nic. Kwalifikacje nie są wymagane, a po nawiązaniu kontaktu z potencjalną ofiarą, oszuści proszą ją o opłacenie kosztów uzyskania bardziej szczegółowych informacji oraz pokrycie opłat pocztowych. Użytkownicy mają to zrobić możliwie jak najszybciej, ponieważ wakat może objąć ktoś inny.

Czasami oszuści przeprowadzają ataki na konkretne cele, wysyłając "atrakcyjne oferty" na adresy użytkowników zarejestrowanych na portalach z ofertami pracy. Otrzymują propozycje pracy w rzeczywistych międzynarodowych firmach zajmujących się wydobyciem złota lub diamentów, wytwarzaniem sprzętu medycznego, produkcją chemikaliów i szczepionek lub działających w branży bankowości inwestycyjnej czy budowlanej. Oferowana praca zwykle odpowiada obszarowi działalności aplikanta i wymaga jego kwalifikacji i doświadczenia. W trakcie wynikają jednak "koszty administracyjne" i pieniądze ofiary lądują w kieszeni oszusta.

Temat: Potencjalny pracownik

Przykład:

Attn: Prospective Employee,

Spiralnergy Exploration, UK is an oil and gas exploration and production company based in United Kingdom.

The Company's producing properties and Exploration activities are focused on the UK Central North Sea.

The goal of Spiralnergy Exploration in the near term is to achieve oil production from its interests in the North Sea while carrying out an active exploration /development program on both its own properties and in various joint venture opportunities currently being considered by the Company.

Spiralnergy Exploration, UK hereby inform that, you have been shortlisted as one of the personnel/expatriate for our upcoming project schedule to commence March, 2008.

The project involves the construction of a new LPG(Liquefied Petroleum Gas ) Plant and Oil Wells at UK Central North Sea, UK.

You are hereby require to send your detailed resume and application via fax or email attachment to us in not later than 5(five) days of receiving this email.

All resumes/application should be in MS Word format.

Thanks for your interest.

William Peters {Address}, UK

This email and any attachments to it contain information that is confidential and may be privileged. It is for the exclusive use of the intended recipient(s). If you are not the intended recipient(s) please note that any form of distribution, copying or use of this communication or the information contained in it is strictly prohibited and may be unlawful. If you have received this email in error, please return it to the sender (Spiralnergy Exploration) and delete the email from your records.

Szantaż

W celu wyłudzenia pieniędzy spamerzy wykorzystują nie tylko atrakcyjne oferty, ale również uciekają się do gróźb. Groźby najczęściej wyrażane są w następujący sposób: przestaniemy wysyłać spam tylko wtedy, gdy nam zapłacisz. Zdarzają się jednak bardziej przerażające groźby, takie jak wiadomości od "zabójcy", który żąda pieniędzy w zamian za życie ofiary.

Temat: Ostrzeżenie!!!

Przykład:

HELLO

I am very sorry for you Xxxxxx, is a pity that this is how your life is going to end as soon as you don't comply. As you can see there is no need of introducing myself to you because I don't have any business with you, my duty as I am mailing you now is just to KILL you and I have to do it as I have already been paid for that.

Someone you call a friend wants you Dead by all means, and the person have spent a lot of money on this, the person also came to us and told me that he wanted you dead and he provided us with your name ,picture and other necessary information's we needed about you. So I sent my boys to track you down and they have carried out the necessary investigation needed for the operation on you, and they have done that but I told them not to kill you that I will like to contact you and see if your life is Important to you or not since their findings shows that you are innocent.

I called my client back and ask him of your email address which I didn't tell him what I wanted to do with it and he gave it to me and I am using it to contact you now. As I am writing to you now my men are monitoring you and they are telling me everything about you. Now do you want to LIVE OR DIE? As someone has paid us to kill you. Get back to me now if you are ready to pay some fees to spare your life, $4,000 is all you need to spend You will first of all pay $2,000 then I will send a tape to you which i recorded every discusion in made with the person who wanted you dead and as soon as you get the tape, you will pay the remaining $2,000. If you are not ready for my help, then I will carry on with my job straight-up.

WARNING: DO NOT THINK OF CONTACTING THE POLICE OR EVEN TELLING ANYONE BECAUSE I WILL KNOW.REMEMBER, SOMEONE WHO KNOWS YOU VERY WELL WANT YOU DEAD! I WILL EXTEND IT TO YOUR FAMILY, INCASE I NOTICE SOMETHING FUNNY. DO NOT COME OUT ONCE IT IS 7:PM UNTILL I MAKE OUT TIME TO SEE YOU AND GIVE YOU THE TAPE OF MY DISCUSSION WITH THE PERSON WHO WANT YOU DEADTHEN YOU CAN USE IT TO TAKE ANY LEGAL ACTION. GOOD LUCK AS I AWAIT YOUR REPLY EMAIL:donwilliam1@gmail.com

Wniosek

Według systemu klasyfikacji firmy Kaspersky Lab, wiadomości spamowe zaliczane są do kategorii "Oszustwa komputerowe". W 2007 roku udział tej kategorii w całym spamie wynosił 7%. Jednak w pierwszym kwartale 2008 roku spadł do 2,5%.

Mimo że udział oszukańczych wiadomości w całym spamie spada, ten rodzaj spamu staje się coraz bardziej niebezpieczny: spamerzy doskonalą swoje umiejętności, a przeprowadzane przez nich ataki są na konkretne cele. Dlatego aby nie wpaść w sidła "życzliwych", którzy oferują szybką i łatwą drogę do wzbogacenia się, użytkownicy poczty e-mail muszą być ostrożni, nawet jeśli wykrycie bardziej zaawansowanych sztuczek spamerskich jest trudne. Jeżeli chodzi o phishing, przed oszustwem tym należy chronić się za pomocą odpowiednich programów, takich jak Anti-Spam czy zapora sieciowa.

Aby uniknąć przykrych niespodzianek, najlepiej nie wierzyć w "dobre intencje" spamerów i zainstalować oprogramowanie zapewniające skuteczną ochronę przed spamem, phishingiem i szkodliwymi programami. Zalecenia te mogą wydawać się trywialne, jednak stosowanie się do nich pozwoli ci nie stracić zarówno danych na komputerze jak i pieniędzy.

REKLAMA

© Materiał chroniony prawem autorskim - wszelkie prawa zastrzeżone. Dalsze rozpowszechnianie artykułu za zgodą wydawcy INFOR PL S.A.

REKLAMA