Gry online i oszustwa - czyli źródło łatwych pieniędzy

REKLAMA

Wraz z rozwojem Internetu pojawił się nowy typ gry komputerowej: gry, w którą można grać na dowolnym komputerze z tysiącami - a nawet dziesiątkami tysięcy - graczy z całego świata. W świecie gier MMORPG (Massive Multiplayer Online Role Playing Games), lub po prostu gier online, gracze mogą spotkać się ze sobą, zaprzyjaźnić się, walczyć ramię w ramię ze złem - w skrócie, grać, grać, grać...

REKLAMA

REKLAMA

Jednak nie wszystko wygląda tak pięknie. W gry online grają prawdziwi ludzie, także złodzieje i naciągacze, którzy zarabiają prawdziwe pieniądze, kradnąc wirtualną własność innych ludzi.

W jaki sposób kradzione są hasła do gier online i wirtualna własność oraz przeprowadzane są inne szkodliwe działania przeciwko graczom gier online ?

Gry

REKLAMA

Gry online polegają na odkrywaniu niesamowitych światów wirtualnych oraz wykonywaniu zadań - nazywanych questami - w których - w przeciwieństwie do bardziej tradycyjnych gier komputerowych - gracze mogą zdobywać nie punkty, a pieniądze, cenne przedmioty oraz doświadczenie.

Te wirtualne bogactwa, okupywane krwią, potem i łzami bohatera, można następnie wymienić na inne cenne przedmioty. Atrybuty te, po tym, jak zostaną nabyte, wykorzystywane są w jeszcze trudniejszych questach, do zarobienia większych pieniędzy lub umożliwiają bohaterowi dalszą wędrówkę przez grę - w grach online nie istnieje "Koniec gry".

Scena bitwy z gry online Lineage 2

(www.lineage2)

Gry online rządzą się regułami, które określają ich twórcy i administratorzy serwerów obsługujących gry. Są to osoby, które poświęcają swój czas i prawdziwe pieniądze na tworzenie i obsługiwanie wirtualnych światów, zarabiając w ten sposób na życie.

Monica Almeida / The New York Times

Centrum wsparcia firmy Blizzard, twórcy World of Warcraft

(www.nytimes.com)

Gry online można kupić w sklepach lub pobrać z Internetu, jednak aby grać, trzeba zwykle zapłacić miesięczną opłatę subskrypcyjną. Pieniądze z tych miesięcznych subskrypcji pokrywają koszty ruchu, obsługę serwerów gier, tworzenie nowych wirtualnych światów oraz nowych przedmiotów dla graczy (mieczy, włóczni, statków itd.). Te szybko rozrastające się i stale ewoluujące wirtualne światy gracze mogą zamieszkiwać przez wiele lat.

Piractwo

Świat gier online postępuje naprzód bardzo szybko: każdego roku publikowane są nowe gry, a armia graczy nieustannie powiększa się. Jak tylko pojawi się licencjonowana wersja nowej gry, prawie natychmiast zaczynają pojawiać się pirackie serwery. Serwery te zapewniają darmowe wersje tych samych światów, jakie oferują nam licencjonowane gry wymagające uiszczenia opłaty.

Rusza sprzedaż gry World of Warcraft w Europie

(www.worldofwarcraft.com)

Liczba takich nielegalnych serwerów jest ogromna. Na przykład, po wpisaniu do wyszukiwarki Google frazy "private game server" 22 czerwca 2007 wyświetlonych zostało około 10 800 000 wyników, i liczba ta ciągle rośnie. Jedna popularna gra online może spowodować pojawienie się setek tysięcy nielegalnych serwerów. Z nielegalnych serwerów korzystają gracze, którzy chcą zaoszczędzić pieniądze lub po prostu ich nie mają, czyli w głównej mierze nastolatki czy studenci.

Pokusa jest duża: po co płacić opłatę subskrypcyjną, kiedy można grać w tę samą grę na nielegalnym serwerze, pokrywając jedynie koszty ruchu. W rzeczywistości jednak sytuacja wygląda zupełnie inaczej...

Uruchomienie nielegalnego serwera nie jest proste. Serwery muszą być administrowane i obsługiwane, a to wymaga pieniędzy, przynajmniej na pokrycie kosztów ruchu. Dlaczego więc piraci zadają sobie cały ten trud? Odpowiedź jest prosta: administratorzy nielegalnych serwerów sprzedają wirtualne cenne przedmioty za prawdziwe pieniądze. Jakość gry na nielegalnych serwerach jest znacznie gorsza niż na tych oficjalnych, przez co użytkownicy mogą napotkać różne problemy. Błędy, usterki, okresowe rozłączenia - to czynniki, które spowalniają grę i psują zabawę.

Nie ma znaczenia, jak ktoś gra - po mistrzowsku, dobrze czy słabo... Wcześniej czy później uświadomi sobie, że przyjdzie taki moment, że na bardzo długo utknie na jednym poziomie gry. Właśnie wtedy gracz korzystający z nielegalnego serwera może poprosić o pomoc administratora, który sprzeda mu wirtualne cenne przedmioty za prawdziwe pieniądze (nielegalne serwery często posiadają ustalone publiczne cenniki na wiele różnych przedmiotów i usług).

Sprzedaż wirtualnych cennych przedmiotów za prawdziwe pieniądze ma miejsce niemal wszędzie na serwerze obsługującym gry, jednak to, czy sprzedaż taka jest dozwolona, będzie zależało od gry, statusu serwera (nielegalny czy oficjalny) oraz polityki administratora.

Kradzież

Czy tylko administratorzy serwerów mogą sprzedawać cenne przedmioty w grze? Czy mogą to robić również gracze? Otóż, gracze też mogą handlować takimi przedmiotami i często to robią. Jednak administratorzy serwerów, zwłaszcza nielegalnych, mogą zakazać prowadzenia takiego handlu, nie chcąc pozbawiać się zysków. Nie zawsze jednak będą w stanie powstrzymać graczy przed taką działalnością. Są osoby, które siadają przed komputerem, grają, zdobywają cenny przedmiot i sprzedają go później za prawdziwe pieniądze.

Świat gier online jest zaskakująco lukratywnym miejscem. Każdy cenny przedmiot w grze online może mieć swój pieniężny ekwiwalent w rzeczywistym świecie. Właśnie wtedy powstaje zapotrzebowanie i mają miejsce kradzieże wirtualnej własności innych ludzi. Jak to się dzieje? Okazuje się, że dla kogoś, kto posiada odpowiednie umiejętności i wiedzę, jest to całkiem proste.

System autoryzacji graczy (weryfikujący autentyczność gracza) opiera się w większości gier online na systemie haseł. Gracz logujący się do serwera musi wprowadzić nazwę użytkownika oraz hasło. Po tym, jak serwer zidentyfikuje użytkownika, pozwoli graczowi na wejście do gry, w której będzie miał całkowitą swobodę. Szkodliwy użytkownik, który wprowadzi hasło kogoś innego, może ukraść przedmioty swojej ofiary i sprzedać je.

Skradzione przedmioty wystawiane są na aukcji (na stronach, takich jak ebay.com, oraz forach) i mogą zostać sprzedane innym graczom za prawdziwe lub wirtualne pieniądze. Cyberprzestępca może domagać się również okupu za skradzione przedmioty. Smutne, ale szkodliwi użytkownicy mogą dorobić się naprawdę sporej fortunki na grach online.

Bohaterowie wystawieni na sprzedaż na Ebay-u

Zgodnie z regułami serwera, kupowanie skradzionych przedmiotów jest naturalnie karalne. Gracze korzystający z oficjalnych serwerów obsługujących gry wiedzą, że jeśli będzie miał miejsce jakiś incydent, administratorzy podejmą działania na ich korzyść. W każdym czasie gracz może wystosować prośbę lub złożyć skargę. Problemy zostaną rozwiązane tak szybko jak to tylko możliwe, aby gracz mógł kontynuować grę.

Nielegalne serwery - których liczba znacznie przewyższa oficjalne serwery - to zupełnie inna sprawa. Ponieważ gracze nie płacą za obsługę, administracja nie ma obowiązku rozwiązywania problemów. Ofiary nie mogą również udowodnić, że nie miały nic wspólnego z problemami powstałymi w związku z posiadanymi przez nich przedmiotami z gry. Dowód na to, że hasło zostało skradzione, jest zazwyczaj lekceważony, ponieważ każda rozmowa może zostać sfałszowana, a zrzuty ekranu podrobione.

Posługując się fałszywym dowodem można oskarżyć niewinnego gracza, który stanowi niewygodnego przeciwnika, usuwając go w ten sposób z gry (istnieją na przykład kary za używanie niestosownego języka w czasie gry, z których najsurowsza to wykluczenie z gry na kilka dni). Pieniądze można również zarobić poprzez upozorowanie kradzieży przedmiotów, a następnie domaganie się okupu. W przypadku takich incydentów, administratorzy nielegalnych systemów nie mogą, ani nie chcą podejmować żadnych działań.

W rezultacie, szkodliwi użytkownicy nie muszą przejmować się zbytnio tym, co robią na nielegalnych serwerach. Na oficjalnych serwerach sytuacja przedstawia się o wiele lepiej. Konta graczy zamieszanych w kradzież zostaną zamknięte, a w niektórych przypadkach, ich adresy IP zablokowane.

Ogólnie, kradzież haseł do gier online stanowi poważny problem. Każdy gracz jest potencjalnym celem szkodliwych użytkowników.

W jaki sposób kradzione są hasła do gier online

Szkodliwych użytkowników interesuje zwykle tylko nazwa użytkownika i hasło ofiary, nie interesuje ich natomiast adres serwera, z którego korzysta gracz. Szkodliwy użytkownik wie, na którym serwerze gra ofiara, i prawdopodobnie gra na tym samym. Odnosi się to zarówno do złodziei zarabiających pieniądze na nielegalnych jak i oficjalnych serwerach. Jednak prawdopodobieństwo, że przedmioty graczy korzystających z nielegalnych serwerów padną łupem złodziei, jest znacznie większe.

Przyjrzyjmy się niektórym metodom wykorzystywanym przez cyberprzestępców do kradzieży haseł.

Socjotechnika

Jedną z metod wykorzystywanych przez cyberprzestępców jest wejście do gry lub na forum na serwerze obsługującym grę i zaoferowanie bonusu lub pomocy w grze w zamian za hasła innych graczy. Cyberprzestępca, który zamieszcza taką ofertę, nie jest tak naiwny, jakby mogło się na początku wydawać. Łatwowiernością wykazują się gracze, którzy szukają sposobów ułatwienia sobie gry i odpowiadają na takie oferty. Szkodliwy użytkownik osiąga swój cel (zdobywa hasła), pozostawiając swoje ofiary z niczym.

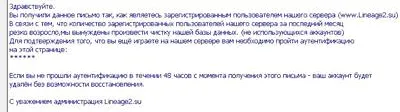

Kolejną znaną metodą socjotechniki jest phishing polegający na wysyłaniu przez cyberprzestępców wiadomości phishingowych pochodzących rzekomo od administratorów serwera i zawierających prośbę o autoryzację konta oraz odsyłacz do strony, za pośrednictwem której można tego dokonać. Poniżej znajduje się przykład zastosowania takiej taktyki.

Przykład wiadomości phishingowej:

odsyłacze prowadzą do strony phishingowej pod adresem http://lineage***.ru

(forum.lineage2.su)

Po przetłumaczeniu wiadomość brzmi następująco:

| Witam,

Administratorzy Lineage2.su |

Wiadomość o ataku phishingowym na konta graczy.

(eu.plaync.com)

Podobne techniki przechwytywania haseł są naturalnie skuteczne, jednak nie przynoszą szkodliwym użytkownikom poważnych korzyści, ponieważ bardziej zaawansowani, "bogatsi" gracze nie chwycą przynęty.

Wykorzystywanie luk w zabezpieczeniach serwerów obsługujących gry

Serwer obsługujący gry to zestaw usług systemowych, programów i baz danych obsługujących grę. Tak jak w przypadku każdego innego oprogramowania, kod serwera zawiera błędy programistów. Takie potencjalne luki w zabezpieczeniach mogą zostać wykorzystane przez cyberprzestępców w celu uzyskania dostępu do baz danych serwera oraz zebrania haseł graczy lub skrótów haseł (zaszyfrowane hasła, które mogą zostać odszyfrowane przy użyciu wyspecjalizowanych programów).

Istnieje na przykład znana luka związana z czatem w grze. Jeśli środowisko czata nie jest odizolowane od bazy danych gry i nie są sprawdzane specjalne symbole/polecenia, szkodliwy użytkownik może uzyskać dostęp do baz danych gracza bezpośrednio z czata gracza, ręcznie lub za pomocą wyspecjalizowanego narzędzia.

Czat w grze Lineage 2

(www.lineage2.com)

Liczba luk w zabezpieczeniach, które może wykorzystać szkodliwy użytkownik w celu uzyskania dostępu do wewnętrznej bazy danych serwera, zależy od serwera. Tworzenie specjalnych łat na luki w zabezpieczeniach nielegalnych serwerów to czasochłonny proces, o wiele bardziej niż w przypadku oficjalnych serwerów.

Innym sposobem zdobycia haseł jest wykorzystanie mechanizmu stosowanego w celu przypomnienia użytkownikom zapomnianych haseł. Cyberprzestępcy wysyłają spreparowane żądania do systemu (lub po prostu stosują podejście brute force łamiące hasło poprzez próbowanie wszystkich możliwych kombinacji), następnie zmieniają hasło ofiary i wchodzą do gry, wykorzystując nowe hasło, którego użytkownik naturalnie nie zna.

Wykorzystywanie luk w zabezpieczeniach serwerów może być skomplikowane, a przygotowanie i przeprowadzenie ataku wymaga sporego wysiłku intelektualnego. Efektem takich prób jest często stracony czas i wysiłek podjęty na marne, ponieważ hakerzy nie posiadają wystarczających umiejętności technicznych do przeprowadzenia udanego ataku.

Wykorzystywanie szkodliwego oprogramowania

Cyberprzestępcy często tworzą szkodliwe oprogramowanie, które jest następnie rozprzestrzeniane przy użyciu wszelkich możliwych sposobów:

- publikowanie na forach dla graczy odsyłaczy do szkodliwych programów, które są rzekomo łatami dla gier;

- wysyłanie wewnątrz gry spamu zawierającego odsyłacze do szkodliwego programu przedstawianego jako "nowa łata";

- wysyłanie spamu za pośrednictwem poczty elektronicznej zawierającego w załączniku szkodliwy program lub odsyłacz do szkodliwego programu;

- rozprzestrzenianie szkodliwych programów za pośrednictwem sieci współdzielenia plików;

- wykorzystywanie luk w zabezpieczeniach przeglądarki w celu pobrania szkodliwych programów podczas odwiedzania przez użytkowników stron internetowych związanych z grą.

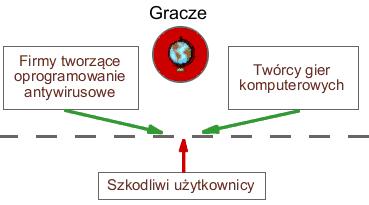

Często cyberprzestępcy publikują odsyłacz do szkodliwego programu wewnątrz gry lub na forum wraz z wiadomością o dużej, nowej łacie/narzędziu/dodatku oraz o tym, w jaki sposób może to ułatwić grę...

Wiadomość na nielegalnym serwerze

Po przetłumaczeniu powyższa wiadomość brzmi następująco:

| Uwaga!

|

Istnieją szkodliwe programy, które atakują tylko graczy gier online, oraz szkodniki, których celem jest kradzież haseł wszelkiego rodzaju (łącznie z hasłami do gier online). Najbardziej rozpowszechnionymi programami wykorzystywanymi do kradzieży haseł do gier online są według klasyfikacji firmy Kaspersky Lab przedstawiciele rodziny trojanów Trojan-PSW.Win32 oraz warianty z rodziny Trojan.Win32.Qhost

Pierwsza grupa trojanów wykorzystuje tradycyjne metody w celu przechwytywania danych wprowadzanych za pośrednictwem klawiatury; jeśli gracz wprowadzi swoje hasło, nazwę serwera oraz inne informacje przy użyciu klawiatury na zainfekowanym komputerze, szkodliwy użytkownik będzie miał dostęp do tych informacji.

Druga grupa trojanów modyfikuje %windir%\system32\drivers\etc\hosts. Plik ten zawiera adresy sieciowe serwerów o podanych nazwach. Jeżeli do pliku tego zostanie wprowadzony fałszywy adres serwera obsługującego grę, klient gry zostanie autoryzowany na serwerze szkodliwego użytkownika (któremu zostanie wysłane hasło) zamiast na prawdziwym serwerze.

Na uwagę zasługują również niektóre warianty trojana Trojan-Spy.Win32.Delf. Rodzina ta konfiguruje fałszywy serwer proxy w przeglądarce Internet Explorer, który jest następnie wykorzystywany do łącznia się z serwerami obsługującymi gry online (w tym przypadku, tak samo jak w opisywanym wcześniej pliku hosts wszystkie dane potrzebne do zalogowania się użytkownika wysyłane są szkodliwemu użytkownikowi). W przypadku gier onlie, gdzie gracze nie muszą wprowadzać swoich haseł (ma to chronić użytkowników przed keyloggerami), hasła wysyłane są szkodliwym użytkownikom nie w postaci liter czy symboli, ale zrzutów ekranu z gry.

Niektóre warianty trojana Trojan-PSW.Win32 przechwytują formularze internetowe na pewnych stronach WWW. Formularze internetowe wykorzystywane są również do przechwytywania haseł użytkownika do gry online. Wiele serwerów obsługujących gry pozwala na uzyskanie dostępu do statystyk lub innych informacji związanych z grą za pośrednictwem interfejsu sieciowego serwera, jeżeli zostanie wprowadzona nazwa użytkownika i hasło. Właśnie podczas transmitowania nazwy użytkownika i hasła dane te mogą zostać skradzione.

Ukradzione hasła mogą zostać przekazane szkodliwemu użytkownikowi za pośrednictwem poczty elektronicznej, komunikatorów internetowych, poprzez umieszczenie hasła na serwerze FTP lub udzielenie dostępu sieciowego do pliku lub foldera zawierającego hasło za pośrednictwem Internetu, FTP lub współdzielonego foldera.

Wiadomość od gracza o kradzieży hasła przez szkodliwy program

Ponieważ wykorzystanie szkodliwego oprogramowania do kradzieży haseł jest tak proste (szkodliwy użytkownik nie musi posiadać żadnych umiejętności technicznych) i lukratywne, szkodliwi użytkownicy stosują tą metodę częściej niż inne.

Ewolucja szkodliwego oprogramowania do kradzieży haseł

Ewolucja ta opiera się na doborze naturalnym. Programy antywirusowe stanowią pierwszą linię obrony dla komputerów i odgrywają znaczącą rolę w ewolucji szkodliwego oprogramowania przeznaczonego do kradzieży haseł do gier online. Im silniejsza obrona, tym trudniej jest ją obejść, co powoduje, że szkodliwe oprogramowanie staje się coraz bardziej złożone.

Pierwsze szkodliwe programy dla gier online były prymitywne, dzisiaj jednak wykorzystują najnowsze technologie. Nastąpiła tu potrójna ewolucja: ewolucja funkcji kradzieży haseł, które zapewniają również dostarczenie danych szkodliwemu użytkownikowi (Trojan-PSW, Trojan-Spy); ewolucja technik rozprzestrzeniania (robaki i wirusy); ewolucja technik autoochrony szkodliwego oprogramowania przed programami antywirusowymi (rootkity, KillAV i pakery).

Trojany

Pierwsze wykorzystanie szkodliwego programu w celu kradzieży haseł do gier online odnotowano w 1997 roku, gdy firmy antywirusowe zaczęły otrzymywać emaile od graczy Ultima Online, zawierające szkodliwe oprogramowanie do analizy. Początkowo, programy te były klasycznymi keyloggerami. Keyloggery to trojany nie posiadające bezpośredniego związku z grami online, które rejestrują wszystkie uderzenia klawiszy użytkownika (łącznie z hasłami do gier online).

Pierwszym szkodliwym programem, którego celem były hasła do gier online, był Trojan-PSW.Win32.Lmir.a. Ten prosty program napisany w języku programowania Delphi pojawił się pod koniec 2002 r. Co pewien, wcześniej zdefiniowany okres czasu, szkodnik ten szukał okien zatytułowanych "Legend of Mir 2", a następnie wysyłał wszystkie wprowadzone do okien dane na adres email szkodliwego użytkownika. Szkodnik ten został stworzony w Chinach.

Pod względem programowania nie był szczególnie oryginalny, nic nie wskazywało również na to, że będzie tak szeroko rozpowszechniony. Jednak ten prosty i niepozorny trojan stał się wkrótce klasyką dla szkodliwych użytkowników zajmujących się kradzieżą haseł do gier online. Jego kod źródłowy został opublikowany w Internecie, a następnie zmodyfikowany dla innych gier online - co było stosunkowo proste. Po tym, jak zmieniła się nazwa atakowanej gry (na przykład na "MapleStory"), trojan kradł hasła do tej gry. Te proste modyfikacje w niedługim czasie spowodowały niepowstrzymany wzrost ilości szkodliwego oprogramowania dla gier online.

Rozpowszechnienie trojana Trojan-PSW.Win32.Lmir oraz ogromna liczba wariantów spowodowane były kilkoma czynnikami:

1. popularnością gry Legend of Mir, pierwotnego celu trojana Trojan-PSW.Win32.Lmir;

2. dużą liczbą serwerów obsługujących tę grę;

3. możliwością rozprzestrzeniania trojanów poprzez wykorzystanie luk w zabezpieczeniach przeglądarki Internet Explorer - szkodliwi użytkownicy włamali się na strony serwerów obsługujących gry i dodali skrypt pobierający i uruchamiający trojana na komputerach graczy;

4. pojawieniem się ponad 30 konstruktorów Trojan-PSW.Win32.Lmir (Constructor.Win32.Lmir - wyspecjalizowane oprogramowania do tworzenia i konfigurowania trojanów, których celem jest kradzież haseł do gry Legend of Mir 2).

Po tym, jak Trojan-PSW.Win32.Lmir okazał się skuteczny, szkodliwi użytkownicy zaczęli przerabiać program, tak aby jego celem mogły być również inne popularne gry online. Jego następcą był Trojan-PSW.Win32.Nilage (którego celem była gra Lineage 2) oraz Trojan-PSW.Win32.WOW.a (który atakuje graczy World of Warcraft). Trojany te pojawiły się w roku 2004 i 2005 i nadal są najpopularniejszymi programami wśród szkodliwych użytkowników, ponieważ popularność gier, które stanowią ich cel, nadal rośnie. Większość takich trojanów ma na celu kradzież nazw użytkownika i haseł do gier online w tzw. domenach .tw, a następnie przesłanie skradzionych danych na adres email lub serwer FTP w domenie .cn.

Celem większości trojanów są konkretne gry online. Jednak w 2006 r. pojawił się Trojan-PSW.Win32.OnLineGames.a i zaczął kraść hasła do prawie wszystkich popularnych gier online (naturalnie z adresów serwerów, na których zarejestrowały się już ofiary). Lista gier będących celem tego trojana ciągle rośnie.

Fragment trojana Trojan-PSW.Win32.OnLineGames.fs,

kradnącego hasła, głównie do gry MapleStory

Współczesny trojan stworzony w celu kradzieży haseł do gier online jest zazwyczaj dynamiczną biblioteką napisaną w języku programowania Delphi, która automatycznie łączy się z wszystkimi aplikacjami uruchomionymi w systemie. Jeśli szkodnik taki wykryje, że uruchomiono grę online, przechwyci hasło wprowadzone za pośrednictwem klawiatury, wyśle dane na adres e-mail szkodliwego użytkownika, a następnie skasuje się. Wykorzystanie dynamicznej biblioteki umożliwia trojanowi zamaskowanie swojej obecności w systemie oraz ułatwia instalowanie trojana na zaatakowanej maszynie przy użyciu trojana droppera, robaka lub innego szkodliwego oprogramowania.

Robaki i wirusy

Ponieważ gry online cieszą się tak dużą popularnością na całym świecie, nietrudno znaleźć gracza wśród przeciętnych internautów. Właśnie dlatego możliwość samodzielnego rozprzestrzeniania się stała się tak istotnym czynnikiem w ewolucji szkodliwego oprogramowania przeznaczonego do kradzieży haseł do gier online. Celem tych programów jest atakowanie jak największej liczby różnych graczy z różnych gier i serwerów.

Pierwszym robakiem kradnącym hasła do gier online był Email-Worm.Win32.Lewor.a. Robak ten wysyłał się na adresy zebrane z książek adresowych w Outlook Expressie na zainfekowanych komputerach. Jeśli robak znajdzie na zainfekowanym komputerze nazwę użytkownika, hasło lub adres serwera dla "Legend of Mir", zapisze te dane na serwerze FTP należącym do szkodliwego użytkownika. Pierwszą masową wysyłkę robaka Email-Worm-Win32.Lewor.a odnotowano na początku czerwca 2004 r.

Autorzy szkodliwych programów przeznaczonych do kradzieży haseł do gier online zaczęli dodawać do swoich "tworów" funkcję samodzielnego rozprzestrzeniania się. Szkodnik miał kopiować się na dyski wymienne z dodatkowym plikiem o nazwie "autorun.inf"; spowodowałoby to uruchomienie szkodliwego programu, po tym jak zainfekowany dysk zostałby podłączony do komputera (jednak do infekcji doszłoby tylko wtedy, gdyby komputer został ustawiony w taki sposób, aby zezwalał na tego typu automatyczne uruchomienie). Gdyby użytkownik podłączył pamięć flash do zainfekowanego komputera, szkodliwy program automatycznie skopiowałby się do pamięci flash, a następnie - po podłączeniu zainfekowanej pamięci do innego komputera - szkodliwy kod zostałby automatycznie uruchomiony, infekując wszystkie inne wymienne dyski.

Wkrótce zaczęły pojawiać się inne rodzaje szkodliwego oprogramowania, które potrafiły infekować pliki wykonywalne i kopiować się do zasobów sieciowych. Takie procedury infekcji dostarczyły twórcom wirusów kolejny sposób rozprzestrzeniania ich tworów, a firmom antywirusowym kolejny problem, na który musiały znaleźć rozwiązanie. Jeśli szkodliwy program potrafi kopiować się do folderów udostępnionych dla wielu użytkowników (np. poprzez P2P lub współdzielone foldery Microsoft Networks), znacznie zwiększa to liczbę potencjalnych ofiar.

Jeden z przykładów szkodliwych programów tej klasy klasyfikowany jest przez firmę Kaspersky Lab jako Worm.Win32.Viking. Następca Vikinga, robak Worm.Win32.Fujack, stanowił kolejny krok w ewolucji masowego rozprzestrzeniania szkodliwych programów dla gier online.

Obecnie najnowszym osiągnięciem osób piszących wirusy dla gier online jest polimorficzny wirus Virus.Win32.Alman.a i jego następca Virus.Win32.Hala.a. Oprócz infekowania plików wykonywalnych, takie szkodliwe programy zawierają funkcjonalność robaka (umiejętność rozprzestrzeniania się za pośrednictwem zasobów sieciowych), funkcjonalność rootkita (umiejętność maskowania swojej obecności w systemie) oraz funkcjonalność backdoora. Zainfekowana maszyna podłączy się do wyznaczonego serwera w celu nadsłuchiwania poleceń szkodliwego użytkownika. Polecenia takie mogą obejmować polecenie pobrania i uruchomienia programów klasyfikowanych przez firmę Kaspersky Lab jako Trojan-PSW.Win32.OnLineGames.

Fragment pliku zainfekowanego przez wirusa Virus.Win32.Alman.a

Zarówno Alman.a jak i Hala.a zawiera listę plików wykonywalnych, które nie powinny być infekowane. Oprócz plików należących do innych szkodliwych programów lista zawiera pliki należące do klientów gier online. Dlaczego?

W ramach mechanizmu ochrony zarówno gry online jak i rozwiązania antywirusowe mogą uniemożliwić uruchomienie zmodyfikowanych plików wykonywalnych. Wzięli to pod uwagę szkodliwi użytkownicy, którzy z pewnością nie chcieliby, aby gracze nie mogli grać na zainfekowanych maszynach. W końcu maszyna zainfekowana trojanem Trojan-PSW.Win32.OnLineGames umożliwi cyberprzestępcom zdobycie haseł graczy.

Technologie autoochrony szkodliwego oprogramowania, którego celem są gry online

Nieustanne dążenie do przechytrzenia firm antywirusowych spowodowało, że twórcy wirusów implementują technologie autoochrony, które pomogą ich tworom obejść oprogramowanie antywirusowe.

Pierwszym krokiem było wykorzystanie pakerów - miało to na celu ukrycie kodu przed skanowaniem sygnatur. Wykorzystanie pakerów chroni kod programu przed dezasemblacją i utrudnia analizę szkodliwych programów.

Kolejny etap polegał na wykorzystaniu technologii kill-av, która umożliwia szkodliwemu oprogramowaniu wyłączenie rozwiązania zapewniającego ochronę komputera lub bycie

niewidocznym dla programów antywirusowych.

Najnowszym etapem w ewolucji autoochrony szkodliwego oprogramowania tworzonego dla gier online są technologie rootkit. Technologie te potrafią ukrywać działania szkodliwych programów zarówno przed oprogramowaniem antywirusowym jak i przed wszystkimi procesami systemowymi.

Obecnie szkodliwe programy tworzone dla gier online wykorzystują zwykle wszytkie te trzy techniki łącznie.

Przykładowo Lineage2 jest znacznie bardziej popularny w Azji, podczas gdy World of Warcraft jest popularniejszy w Ameryce i Europie. Trojany tworzone dla tych gier, takie jak Trojan-PSW.Win32.Nilage (który kradnie hasła do Lineage II) oraz Trojan-PSW.Win32.WOW (którego celem jest World of Warcraft) ewoluowały w bardzo różnych kierunkach. Pierwszy z tych programów wykorzystuje pakery, aby trudniej było go wykryć podczas skanowania sygnatur. Dzięki nim może zamaskować swoją obecność w systemie i uniknąć wykrycia przez skaner antywirusowy. Drugi bezpośrednio zwalcza oprogramowanie antywirusowe poprzez wyłączenie funkcji bezpieczeństwa na zainfekowanej maszynie.

W jaki sposób przeprowadzane są współczesne ataki

Szkodliwe programy tworzone w celu kradzieży haseł do gier online nie ewoluowały tak bardzo jak inne szkodniki. Można to wyjaśnić tym, że gry online, a co za tym idzie tworzone dla nich szkodliwe programy, pojawiły się stosunkowo niedawno. Przez długi czas były to proste szkodniki napisane w języku programowania Delphi, przez co programy antywirusowe mogły je bez trudu wykryć i usunąć. Jednak w ciągu ostatnich dwóch lat autorzy szkodliwych programów tworzonych dla gier online przyjęli nową strategię w celu osłabienia ochrony zapewnianej przez rozwiązania antywirusowe.

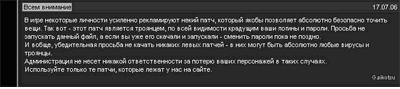

Obecnie ataki na graczy komputerowych przeprowadzane są poprzez tworzenie robaków, które posiadają wiele funkcji: mogą samodzielnie rozprzestrzeniać się (robaki pocztowe, robaki P2P, robaki sieciowe), infekować pliki wykonywalne (wirusy), maskować swoją obecność w systemie (rootkity) oraz kraść hasła (trojany PSW).

Komponenty szkodliwego oprogramowania, których celem są gracze gier online.

W typowym ataku zostanie masowo rozesłany robak z wieloma funkcjami. Jeden nierozważny krok odbiorcy takiego spamu (kliknięcie odsyłacza wewnątrz wiadomości, otworzenie nieznanego pliku itd.) oznacza, że wszystkie pliki wykonywalne na komputerze zostaną zainfekowane, robak wyśle się na wszystkie adresy w książce adresowej użytkownika, a następnie szkodliwy kod znajdzie się we wszystkich zasobach sieciowych, do których będzie mógł uzyskać dostęp. Jednak ofiara niczego nie zauważy, ponieważ technologia rootkit zamaskuje jego obecność w systemie.

Interesujące jest to, że w prawie wszystkich tych rodzajach ataków, skradzione hasła wysyłane są na adres e-mail lub serwer FTP w domenie .cn

Czynnik geograficzny

Kradzież haseł do gier online kojarzy się z Azją; ze statystyk wynika, że w regionie tym znajduje się największa liczba graczy online. Problem kradzieży haseł do gier online dotyczy głównie Chin i Korei Południowej. Przyczyny nie są całkowicie jasne, jednak liczby mówią za siebie: ponad 90% wszystkich trojanów, których celem są gry online, powstaje w Chinach, a 90% haseł kradzionych przez te trojany należy do graczy wykorzystujących strony z Korei Południowej.

Nowe trojany tworzone dla gier online pojawiają się bardzo rzadko w innych państwach, jednak liczba modyfikacji prawie nigdy nie przekracza 2 lub 3.

Komputeryzacja i szybki rozwój informatyki w Rosji naturalnie wywarły wspływ na ewolucję rozrywki z wykorzystaniem komputerów. Charakterystyczną cechą rosyjskiego przemysłu gier jest popularność gier BBMMORPG (Browser-Based Massive Multiplayer Online Role Playing Games). Tego typu gry, z których największą popularnością cieszyła się Fight Club (Combats.ru) w 2002 roku, nie posiadają oddzielnego klienta gry: wszystko dzieje się za pośrednictwem przeglądarki.

Zrzut ekranu z popularnej gry Fight Club

(www.mjournal.ru)

Duża liczba takich gier oraz grających w nią osób zwróciła oczywiście uwagę rosyjskich cyberprzestępców. W celu rozprzestrzeniania szkodliwych programów w rosyjskich atakach wykorzystywano głównie metody phishingu. W Internecie zaczęły pojawiać się liczne klony strony gry Fight Club i innych, jak również wysyłane w wiadomościach phishingowych odsyłacze do tych stron.

Podczas ataku wiadomość e-mail - wysłana rzekomo przez administratorów strony internetowej - informowała odbiorcę o zmianie adresu serwera obsługującego grę. Gdy gracze próbowali wejść na nowy adres, otrzymywali komunikat o błędzie. Zainstalowany na fałszywej stronie bot automatycznie zmieniał hasła wprowadzane przez graczy na oryginalnym serwerze obsługującym grę. W rezultacie, użytkownicy nie mogli wejść do gry przy pomocy swoich starych haseł, a złodzieje mieli nowe "legalne" hasła, które dawały im całkowitą wolność w grze oraz możliwość przywłaszczenia sobie cudzej wirtualnej własności.

Te Wiadomości oraz strony phishingowe klasyfikowane są przez firmę Kaspersky Lab jako Trojan-Spy.HTML.Fraud oraz Trojan-Spy.HTML.Combats. Jednak wygląda na to, że działania rosyjskich cyberprzestępców na tym się kończą. Istnieją naturalnie inne przykłady nowych szkodliwych programów, nic jednak nie wskazuje na to, że w Rosji może wystąpić atak na dużą skalę skierowany przeciwko graczom gier online. Ataki ograniczają się do phishingu oraz wykorzystania klasycznych keyloggerów, których celem nie są tylko gry online.

Wnioski

Liczba gier online nieustannie rośnie, a armię graczy regularnie zasilają nowi rekruci. Istnieją szkodliwe programy przeznaczone do kradzieży haseł do kont użytkowników w prawie wszystkich grach MMORPG. Jeśli dla pewnej gry online nie powstał szkodliwy program, oznacza to, że gracze nie są jeszcze gotowi płacić prawdziwe pieniądze za wirtualną własność.

Znaczny wzrost liczby szkodliwych programów dla gier online można wyjaśnić nie tylko ekonomią handlu cennymi przedmiotami z gry. To lukratywny biznes. Ponadto, kradzież haseł nie pociąga za sobą żadnych rzeczywistych konsekwencji. W przeważającej większości umów licencyjnych jest napisane, że wszystkie komponenty gry są własnością jej twórców. Gracz wykorzystuje tylko dostarczane usługi, łącznie z hasłem do konta. W rezultacie, może zgłosić skargę dotyczącą kradzieży hasła jedynie administratorowi, a nie organom ścigania.

Z prawnego punktu widzenia, jeśli wirtualna własność gracza zostanie skradziona, kradzież taka nie będzie stanowiła przestępstwa, a szkodliwi użytkownicy będą mogli zostać pociągnięci do odpowiedzialności jedynie za rozprzestrzenianie szkodliwych programów lub popełnianie oszustw.

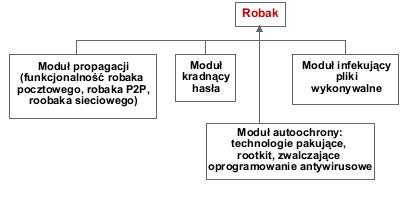

Twórcy gier próbują chronić swoich użytkowników przed działaniami szkodliwych użytkowników poprzez wprowadzenie nowych mechanizmów autoryzacji i uwierzytelniania, protokołów kryptograficznych, wszystkich rodzajów łat dla klientów obsługujących gry, a nawet zmian w wyborze przedmiotu w grze.

Firmy antywirusowe próbują również zapobiegać kradzieży haseł do gier online poprzez natychmiastowe i regularne aktualizowanie baz sygnatur zagrożeń. Do swojego oprogramowania regularnie dodają również nowe mechanizmy wykrywania heurystycznego i behawioralnego dla szkodliwych programów, których celem są klienty gier online.

Istnieje jeszcze inna skuteczna metoda, która może chronić graczy gier online: aktywna współpraca z twórcami gier i firmami antywirusowymi. W 2004 r. firma Kaspersky Lab podpisała umowę z twórcami rosyjskiej gry online Fight Club, w której postanowiono, że wszelki podejrzany kod znaleziony przez administratorów lub graczy będzie wysyłany do firmy Kaspersky Lab w celu przeprowadzenia analizy, tak aby można było zidentyfikować zagrożenia i chronić przed nimi graczy. Umowa ta okazała się owocna. Udaremniono próby kradzieży haseł tysięcy użytkowników. Gdyby ataki przeprowadzone przez szkodliwych użytkowników powiodły się, "rzeczywiste" pieniądze, jakie mogliby zarobić, liczone byłyby co najmniej w dziesiątkach tysięcy dolarów.

W jaki sposób gracze mogą chronić swoje hasła przed kradzieżą? Jak zawsze, należy stosować podstawowe środki zapobiegawcze, zachować zdrowy rozsądek, nie pozwolić się oszukać oraz używać najlepszego z dostępnych programów antywirusowych.

Kaspersky Lab Polska

REKLAMA

© Materiał chroniony prawem autorskim - wszelkie prawa zastrzeżone. Dalsze rozpowszechnianie artykułu za zgodą wydawcy INFOR PL S.A.

REKLAMA