Bezpieczeństwo sieci Wi-Fi i Bluetooth w Warszawie - badanie objazdowe

REKLAMA

Badanie zostało przeprowadzone 20 i 21 lutego w najbardziej ruchliwych miejscach Warszawy, takich jak centra handlowe, lotnisko, główna stacja kolejowa.

REKLAMA

REKLAMA

W pierwszym dniu skanowanie zostało przeprowadzone na głównej stacji kolejowej i na mieście, zarówno podczas jazdy samochodem jak i spaceru na Starym Mieście. Trasa obejmowała następujące ulice:

· Prosta

· Okopowa

REKLAMA

· Jana Pawła II

· Niepodległości

· Domaniewska

· Puławska

· Szucha Jana Chrystiana

· Aleje Ujazdowskie

· Nowy Świat

· Aleje Jerozolimskie

· Marszałkowska

· Władysława Andersa

· Aleja Solidarności

· Nowy Zjazd

· Wybrzeże Gdańskie

· Grodzka

· Miodowa

oraz kilka placów miasta:

· Plac Na Rozdrożu

· Plac Trzech Krzyży

· Plac Unii Lubelskiej

· Plac Bankowy

Na poniższej mapie zaznaczono trasę, jaką analitycy przebyli samochodem:

W sumie przejechano samochodem 30 kilometrów, a około 5 kilometrów przebyto pieszo po Starym Mieście.

W drugim dniu skanowanie zostało przeprowadzone w drodze na lotnisko, z przystankami w dwóch centrach handlowych: Arkadia i Marki. Badanie zakończono zebraniem danych na lotnisku Okęcie.

Sieci WiFi

Prędkość transmisji danych

Prędkość transmisji danych wraz z liczbą wykrytych sieci WiFi pokazuje zazwyczaj, jaki jest stopień rozwoju i popularności technologii WiFi na badanym obszarze.

Rys. 1: Rozkład sieci WiFi według prędkości transmisji

Większość sieci, jakie wykryto w Warszawie, posiadała stosunkowo niewielką prędkość (11 Mbit/s), wskazując na niezbyt szerokie - jak na razie - rozpowszechnienie sieci WiFi. Jednak 14% wykrytych sieci przesyłało dane z większą prędkością (54Mbit/s), co świadczy o tym, że wykorzystywane są również szybkie punkty dostępowe i sieci WiFi stają się coraz popularniejsze. Wydaje się prawdopodobne, że za te 14% odpowiedzialni są dostawcy usług internetowych oferujący dostęp bezprzewodowy.

Producenci sprzętu

Zidentyfikowanie producentów sprzętu wykorzystywanego na danym obszarze pomaga określić najpopularniejsze marki. To z kolei pokazuje, jakie luki w zabezpieczeniach są rozpowszechnione na danym obszarze. Z doświadczenia wiadomo, że luki wykrywane są zazwyczaj w określonych wersjach sterowników poszczególnych producentów. W rezultacie, jeśli podatny na ataki sprzęt określonego producenta jest powszechnie używany na danym obszarze, można liczyć się z poważną epidemią wywołaną robakiem sieciowym lub dużą liczbą włamań do bezprzewodowych sieci na tym obszarze.

Rys. 2: Rozkład bezprzewodowego sprzętu sieciowego według producenta

Dane te odnoszą się tylko do tych urządzeń, których producenta dało się zidentyfikować. W Warszawie sprzęt taki stanowił mniej niż 20% wszystkich wykrytych urządzeń. Mimo to zgromadzone informacje dają pewne wyobrażenie na temat popularności określonych producentów.

Szyfrowanie danych

Jak pokazały badania przeprowadzone w innych miastach, szyfrowanie ruchu bezprzewodowego nie jest szczególnie popularne i rozpowszechnione. Świadczy o tym liczba wykrytych sieci, które wykorzystują WEP (Wired Equivalent Privacy). Jest to podstawowe zabezpieczenie pozwalające na szyfrowanie ruchu sieciowego. Wiadomo, że posiada ono kilka istotnych luk w zabezpieczeniu, które umożliwiają złamanie klucza szyfrującego w ciągu kilku minut za pomocą specjalnego programu. Mimo to, wykorzystanie WEP daje pewność, że ruch nie może zostać podsłuchany przez przypadek.

Rys. 3. Rozkład sieci według szyfrowania

Rodzaje sieci bezprzewodowych

Statystyki dotyczące rodzajów możliwego dostępu do sieci pokazują, czy lokalna populacja preferuje korzystanie z publicznych punktów dostępowych czy też połączenia między kilkoma komputerami.

Rys. 4: Rozkład sieci według typu

Zaledwie 4% wykrytych sieci to sieci ad hoc, co świadczy o tym, że mieszkańcy Warszawy od tymczasowych połączeń WiFi preferują korzystanie ze stałych punktów dostępowych.

Reklama działająca na podświadomość

Jednym z ciekawszych zjawisk jest tendencja do wykorzystywania punktów dostępowych w reklamie działającej na podświadomość. Każdy klient, który próbuje połączyć się bezprzewodowo z Internetem, przegląda listę dostępnych sieci. Wykorzystanie adresów sieciowych w nazwach punktów dostępowych może stanowić formę reklamy działającej na podświadomość. Ich autorzy liczą na to, że użytkownicy odwiedzą później daną stronę WWW. Chociaż podejście to wykorzystywało niewiele punktów dostępowych, być może jest to początek trendu.

Rys. 5: Rozkład punktów dostępowych z adresem URL w nazwie

Jak wynika z powyższego diagramu, tylko 3% wykrytych w Warszawie punktów dostępowych wykorzystywało w swoich nazwach adresy URL. Podobne podejście można zaobserwować również w innych europejskich miastach.

Podczas badania analitycy zauważyli interesującą rzecz: w centrach handlowych, gdzie wiele restauracji i kawiarni posiada własne punkty dostępowe, inni ludzie również próbowali skanować sieci bezprzewodowe. Do takiego wniosku analitycy doszli przyglądając się czynnościom wykonywanym przez użytkowników sieci. Wysyłali oni szereg różnych żądań i zapytań do wielu sieci, nie odwiedzali jednak żadnych stron. Prawdopodobnie byli to szkodliwi użytkownicy próbujący uzyskać dostęp do Internetu kosztem innych lub hakerzy szukający niechronionych sieci, nasłuchujący ruch sieciowy itd.

Nie ma wątpliwości, że warszawscy hakerzy są bardzo zainteresowani sieciami i technologiami WiFi. Potwierdzają to również nazwy punktów dostępowych. Podczas skanowania wykryto punkty dostępowe o takich nazwach jak "Twój router został złamany" czy "Twoja podróż kończy się tutaj". Punkty te zostały prawdopodobnie złamane przez hakerów. W celu zwrócenia na siebie uwagi szkodliwi użytkownicy zmienili ich nazwy.

Urządzenia w technologii Bluetooth

Celem skanowania urządzeń w technologii Bluetooth jest wykrycie liczby urządzeń z Bluetoothem w trybie "widoczny dla wszystkich". Takie urządzenia stanowią potencjalny cel hakerów i mogą zostać zainfekowane samorozprzestrzeniającym się szkodliwym programem. Zebrano również dane dotyczące producentów urządzeń z uwzględnieniem informacji o znanych lukach w wykrytych urządzeniach.

W celu uzyskania jak największej ilości danych skanowanie zostało przeprowadzone w najbardziej ruchliwych miejscach miasta, takich jak centra handlowe, hotele, miejsca atrakcyjne turystycznie, główna stacja kolejowa, kawiarnie i sklepy, jak również lotnisko w Warszawie.

Większość urządzeń w technologii Bluetooth (około 150) zostało wykrytych w centrach handlowych i na ruchliwych ulicach Warszawy. Podczas wizyty w Warszawie analitycy brali udział w konferencji, podczas której z 500 - 600 uczestników tylko czterech korzystało z urządzeń działających w trybie "widoczny dla wszystkich". Mimo że jest to doskonały wynik, wykryto jednak jedno urządzenie podatne na atak BlueSnarf.

BlueSnarf jest najbardziej niebezpiecznym typem ataku Bluetooth, który pozwala zdalnemu szkodliwemu użytkownikowi na przejęcie całkowitej kontroli nad zaatakowanym urządzeniem. W rezultacie może on nie tylko przechwytywać dane zapisane w telefonie, ale również wysyłać SMS-y bez wiedzy właściciela urządzenia i dzwonić na dowolny numer, łącznie z numerami płatnymi.

Wśród wykrytych urządzeń najpopularniejsze były telefony komórkowe (56% wszystkich wykrytych urządzeń). Na drugim miejscu znalazły się smartfony (14%), a następnie urządzenia takie jak hands free i inne akcesoria (12%). Wykryto również kilka laptopów, a nawet kilka stacji roboczych z komunikacją Bluetooth.

Rys. 6: Rozkład urządzeń w technologii Bluetooth według typu

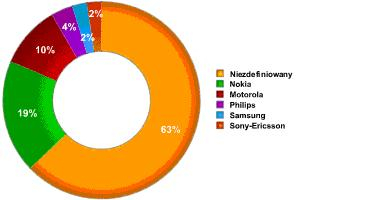

Nie było niespodzianek jeśli chodzi o producentów sprzętu w technologii Bluetooth. Przeważała Nokia (19%), a tuż za nią Motorola (10%). Należy jednak uwzględnić to, że w przypadku 63% urządzeń, producenci byli mało znani albo nie udało się ich zidentyfikować. W rezultacie, większość wykrytych urządzeń mogło w rzeczywistości należeć do każdego producenta.

Rys. 7: Rozkład urządzeń w technologii Bluetooth według producenta

Pod względem podatności na ataki, we wszystkich wykrytych urządzeniach występował tylko jeden typ luki: BlueSnarf. Obecność tej luki sprawia, że ryzyko epidemii robaka sieciowego jest stosunkowo wysokie.

Rys. 8: Odsetek urządzeń w technologii Bluetooth podatnych na ataki

Jeśli chodzi o sieci WiFi w Warszawie, sytuacja wygląda podobnie jak w całej Unii Europejskiej. Pod względem szyfrowania, Warszawa (58% szyfrowanych sieci) plasuje się pomiędzy innymi miastami europejskimi: Paryż (70%), Hanower (44%) oraz Londyn (50%).

Specyficzną cechą warszawskich sieci WiFi jest wykorzystywanie adresów URL w nazwach punktów dostępowych. Być może jest to zjawisko przejściowe, jednak w Warszawie dość wyraźne zaznaczone w porównaniu z innymi miastami, w których zaobserwowano ten trend. Może to stanowić metodę rozprzestrzeniania szkodliwych programów - użytkownik widzi adres sieci na liście dostępnych sieci, wybiera sieć za pomocą swojej przeglądarki - w efekcie na jego komputer zostaje pobrany szkodliwy program. Na razie jednak adresy URL w nazwach punktów dostępowych wykorzystywane są tylko w celach reklamowych.

Kaspersky Lab Polska

REKLAMA

© Materiał chroniony prawem autorskim - wszelkie prawa zastrzeżone. Dalsze rozpowszechnianie artykułu za zgodą wydawcy INFOR PL S.A.

REKLAMA