Technika pomaga firmom ograniczyć kradzieże

REKLAMA

REKLAMA

System kontroli dostępu do obiektu to elektroniczny system sterujący dostępem do pomieszczeń zajmowanych przez firmę. W połączeniu z odpowiednimi środkami technicznymi (drzwi, zamki, rygle, alarmy) w znacznym stopniu ograniczy kradzież towaru lub informacji. SKD umożliwia także kontrolę przepływu ludzi w obiekcie (rozbudowane systemy pozwalają ustalić, kto i w którym pomieszczeniu przebywa) oraz określenie stref w budynku, do których poszczególne osoby mają dostęp. Najczęściej zastosowanie SKD wymusza zamknięcie wszystkich drzwi. To jednak żadne utrudnienie w użytkowaniu i codziennej pracy - proces identyfikacji osoby i otwarcie drzwi trwa zwykle około 1 sekundy (nie dość, że otwieranie drzwi w sposób tradycyjny za pomocą kluczą trwa dłużej i jest bardziej uciążliwe, to jeszcze niektórzy pracownicy musieliby nosić pęk kluczy).

REKLAMA

REKLAMA

SKD w połączeniu z RCP (rejestracją czasu pracy) dodatkowo wymusza na pracownikach dyscyplinę. Niektóre systemy rejestrują czas, w którym pracownicy przebywają w określonej strefie budynku, podają dokładną godzinę wejścia i wyjścia (zaleta: minimalizacja spóźnień i przedwczesnego opuszczania stanowiska pracy).

Jakie rozwiązanie jest najlepsze?

Podstawowe kryteria wyboru systemu kontroli dostępu do obiektu to:

REKLAMA

• wielkość obiektu, w jakim chcemy zastosować SKD,

• liczba pracowników i klientów przebywająca w obiekcie,

• poziom bezpieczeństwa, jaki przedsiębiorca wymaga od instalowanego systemu,

• charakter prowadzonej działalności i rodzaj obiektu,

• możliwość rozbudowy i zwiększenia funkcjonalności systemu,

• cena instalacji, eksploatacji i serwisowania.

Podstawowe elementy wchodzące w skład SKD:

• sterownik systemu,

• czytnik nośnika identyfikacyjnego wraz z nośnikiem,

• zabezpieczenie mechaniczne (zamki, rygle, elektromagnesy),

• oprogramowanie systemu.

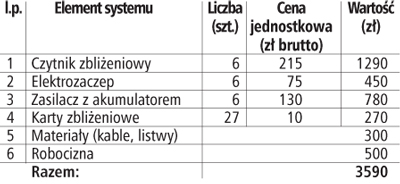

ZASTOSOWANIE SKD - PRZYKŁAD 1

Mała firma. Siedziba firmy składa się z pokoju prezesa, sekretariatu oraz 5 pomieszczeń dla pozostałych pracowników. W przedsiębiorstwie pracuje 25 osób plus prezes i jego sekretarka. Dostęp do pokoju prezesa ma on sam oraz sekretarka. W pięciu pokojach pracuje 25 pracowników (po 5 osób w każdym). Pracownicy mają dostęp tylko do swojego pokoju. Pokój sekretarki nie jest chroniony przez SKD. System nie posiada rejestracji czasu pracy, nie jest też zapisywana historia zdarzeń. Sterownik systemu jest zintegrowany z czytnikiem. Zastosowanie takiego rozwiązania pozwala na dalszą nieograniczoną rozbudowę systemu (poszczególne czytniki nie są ze sobą połączone).

Zalety:

• prosta instalacja

• niskie koszty instalacji

• możliwość dalszej rozbudowy

Wady:

• brak rejestracji zdarzeń

• brak rejestracji czasu pracy

• stosunkowo niski poziom bezpieczeństwa

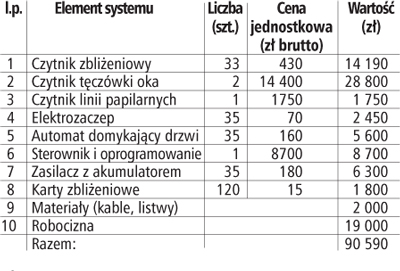

ZASTOSOWANIE SKD - PRZYKŁAD 2

Duża firma (zatrudniająca 120 osób). Siedziba przedsiębiorstwa składa się z 35 pomieszczeń (w tym trzech pomieszczeń szczególnie chronionych: pokoju prezesa, serwerowni oraz pokoju głównego księgowego). Wszystkie pokoje są chronione. W wejściach do 32 pomieszczeń zamontowano czytniki kart zbliżeniowych. W wejściach do pokoju prezesa i serwerowni zamontowano czytnik tęczówki oka, a w wejściu do pokoju głównego księgowego - czytnik linii papilarnych. Istnieją również zróżnicowane poziomy dostępu do poszczególnych pomieszczeń dla określonych pracowników. System wyposażono w rejestrację czasu pracy (RCP), czytnik zamontowany przy wejściu do budynku oraz w system rejestracji wszystkich zdarzeń w systemie. Wszystkie drzwi wyposażono w mechanizmy samoczynnego domykania. Do budowy systemu wykorzystano istniejącą sieć komputerową.

Zalety:

• bardzo duży poziom bezpieczeństwa (serwerownia i pokój prezesa)

• rejestracja zdarzeń czasowych w systemie

• rejestracja czasu pracy

• scentralizowane sterowanie systemem (wykorzystanie sieci komputerowej)

Wady:

• wysoka cena czytników tęczówki oka

ROBERT DRZAZGOWSKI

robert.drzazgowski@infor.pl

REKLAMA

REKLAMA