Cyberprzestępczy wyścig zbrojeń

REKLAMA

REKLAMA

REKLAMA

REKLAMA

Cyberprzestępczość nie zniknie

Rozwój współczesnych społeczeństw osiągnął punkt, w którym wielu, jeśli nie większość z nas, spędza znaczną część życia online. Pod wieloma względami ten wirtualny świat online odzwierciedla nasz realny świat.

REKLAMA

Przestępcy, którzy niestety stanowią integralną część naszej struktury społecznej, pojawili się również w świecie wirtualnym. Obecność cyberprzestępców jest coraz bardziej dominująca, ponieważ swobodnie rozwijająca się wymiana pieniędzy i danych online staje się coraz bardziej atrakcyjnym celem.

Obecnie ekosystem cyberprzestępczy znajduje się w fazie prawie dojrzałej - istnieją dobrze zdefiniowane struktury i modele biznesowe. Nowa klasa cyberprzestępców swobodnie i otwarcie kupuje i sprzedaje szkodliwy kod. Grupa ta składa się zarówno z drobnych złodziei, którzy dokonują wielokrotnych kradzieży niewielkich kwot, jak i osób próbujących ukraść duże sumy pieniędzy za jednym razem.

Działalność przestępcza zawsze odzwierciedlała legalny biznes. Chociaż pierwszym obrazem, jaki nam się nasuwa, jest księgowy mafii, trzeba zaznaczyć, że cyberprzestępczość nie jest obecnie zorganizowana w jedną lub więcej globalnych organizacji mafijnych z postacią "Dr. No" na czele.

Raczej jest to niezależny świat oparty na grupach, które pełnią wzajemnie uzupełniające się funkcje. Na przykład osoba lub grupa posiadająca botnet, za pomocą którego można przeprowadzić ataki DDoS lub rozprzestrzeniać spam, potrzebuje adresów e-mail. Jakaś inna osoba, której właściciel botnetu wcale nie musi znać ani mieć z nią jakichkolwiek innych kontaktów, wypełnia to zapotrzebowanie, kradnąc i sprzedając mu potrzebne adresy.

Taki model biznesowy pod wieloma względami odzwierciedla model legalnego biznesu. Podobnie jak obecność firmy motoryzacyjnej w regionie organizuje rozwój branż pokrewnych, takich jak producenci poduszek powietrznych lub dostawcy śrub i nakrętek, cyberprzestępcy muszą być powiązani ze sobą organizacyjnie, ale tylko w celu uzyskania wspólnej korzyści ekonomicznej.

Cyberprzestępczość jako biznes

Współczesna cyberprzestępczość przypomina każdy inny biznes. Występują tu tradycyjne zasady biznesowe, takie jak rentowność, łatwość użycia, zarządzanie ryzykiem czy wyłaniające się rynki.

Cyberprzestępczość jest dochodowa

Najważniejszym kryterium w biznesie jest dochodowość, a cyberprzestępczość nie jest żadnym wyjątkiem od reguły. Cyberprzestępczość jest niezwykle dochodowa.

Cyberprzestępcy zgarniają ogromne sumy, zarówno na jednorazowych dużych transakcjach, jak i dokonując wielu drobnych kradzieży. Na przykład w samym tylko 2007 roku odnotowywaliśmy średnio jedno cyberprzestępstwo na miesiąc.

- Styczeń 2007 – rosyjscy hakerzy, z pomocą szwedzkich pośredników, ukradli 800 000 euro ze szwedzkiego banku Nordea.

- Luty 2007 – brazylijska policja aresztowała 41 hakerów za wykorzystywanie trojana do kradzieży danych dotyczących kont bankowych, przy pomocy których zdołali zarobić 4,74 milionów dolarów.

- Luty 2007 – w Turcji aresztowano siedemnastu członków internetowego gangu oszustów za kradzież 500 000 dolarów.

- Luty 2007 – Li Jun został aresztowany za wirusa "Panda burning Incense" wykorzystywanego do kradzieży nazw kont w grach i komunikatorach internetowych; podejrzewa się, że na sprzedaży tego szkodnika zarobił około 13 000 dolarów

- Marzec 2007 – w Wielkiej Brytanii aresztowano pięć osób z Europy Wschodniej za oszustwa związane z kartami kredytowymi; szacuje się, że ukradli 1,7 miliona funtów

- Czerwiec 2007 – we Włoszech aresztowano 150 cyberprzestępców pod zarzutem zbombardowania włoskich użytkowników fałszywymi wiadomościami e-mail, na których nielegalnie zarobili około 1,25 miliona euro.

- Lipiec 2007 – rosyjscy cyberzłodzieje zostali oskarżeni o wykorzystanie trojana do kradzieży 500 000 dolarów z tureckich banków.

- Sierpień 2007 – Ukrainiec Maksim Jatremski [znany jako "Maksik"] został zatrzymany w Turcji pod zarzutem zarobienia dziesiątek milionów dolarów na kradzieży tożsamości.

- Wrzesień 2007 – Gregory Kopiloff został oskarżony w Stanach Zjednoczonych o wykorzystywanie oprogramowania do współdzielenia plików, Limewire i Soulseek, w celu zebrania informacji, przy pomocy których można dokonać kradzieży tożsamości; Kopiloff zarobił tysiące dolarów na zakupach przy użyciu skradzionych danych.

- Październik 2007 – Greg King został aresztowany w Stanach Zjednoczonych za udział w przeprowadzeniu ataku na Castle Cops w lutym 2007 roku; grozi mu maksymalnie 10 lat więzienia i 250 000 dolarów grzywny.

- Listopad 2007 – FBI aresztowało osiem osób w drugiej fazie operacji zwalczania botnetów przeprowadzonej pod kryptonimem "Operation Bot Roast", która do tej pory ujawniła straty sięgające ponad 20 milionów dolarów oraz ponad milion zainfekowanych komputerów.

- Grudzień 2007 – cyberprzestępcy włamali się do komputerów w amerykańskim Department of Energy's Oak Ridge National Laboratory (ORNL); zaatakowali również Los Alamos National Laboratory i Lawrence Livermore National Laboratory. W okresie od 1999 do 2004 roku skradziono ponad 12 000 numerów ubezpieczenia społecznego i dat urodzenia osób odwiedzających ORNL. Włamanie to stanowi naruszenie bezpieczeństwa narodowego, a osoby, które ucierpiały w wyniku tego incydentu, mogą paść ofiarą kradzieży tożsamości i oszustw finansowych.

Powyższe przykłady stanowią zaledwie wierzchołek góry lodowej. Ofiary i/lub organy ścigania ujawniły te incydenty w celu zainicjowania publicznej dyskusji. W większości przypadków firmy, które padły ofiarą cyberprzestępstw, przeprowadzają wewnętrzne dochodzenie lub dokonują tego organy ścigania działające "pod przykrywką".

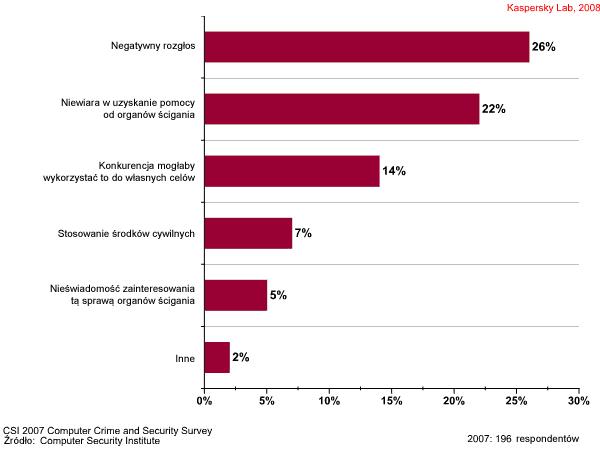

Wyniki prawie nigdy nie są upubliczniane. Diagram na rys. 1, pochodzący ze sporządzonego niedawno raportu Computer Security Institute, pokazuje powody, dla których organizacje nie chcą zgłaszać takich incydentów.

Rys. 1. Powody, dla których organizacje nie zgłaszają incydentów naruszenia bezpieczeństwa systemów

Dokonywanie cyberprzestępstw jest łatwe i wiąże się z niewielkim ryzykiem

Drugim kluczowym czynnikiem dla rozwoju cyberprzestępczości jako biznesu jest to, że powodzenie obarczone jest minimalnym ryzykiem. W rzeczywistym świecie psychologiczny aspekt przestępstwa działa jako pewnego rodzaju hamulec. W świecie wirtualnym natomiast przestępcy nigdy nie widzą ofiar swoich ataków, zarówno indywidualnych osób jak i organizacji. Znacznie łatwiej jest okraść bogatych lub tych, których nie można zobaczyć, dotknąć czy poczuć.

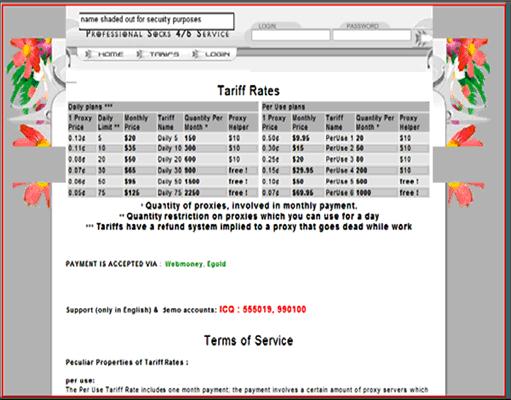

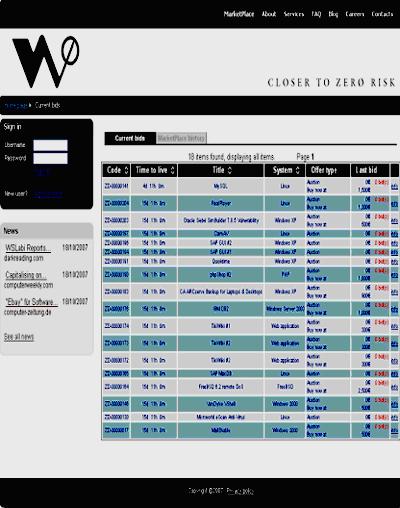

Oprócz anonimowości Internet oferuje bogactwo zasobów, obejmujących wszystko, od luk w zabezpieczeniach, po trojany służące do budowy botnetów, aż do kompletnych rozwiązań typu "wynajmij botnet" (zobacz rys. 2 i 3). Poziom wiedzy technicznej wymagany do prowadzenia biznesu cyberprzestępczego spada proporcjonalnie do wzrostu liczby zaawansowanych użytkowników Internetu.

Rys. 2. Zrzut ekranu ze strony internetowej, za pośrednictwem której sprzedawane są botnety

Rys. 3. Zrzut ekranu ze strony internetowej, za pośrednictwem której sprzedawane są nowe luki w zabezpieczeniach

Cyberprzestępczość wykorzystuje możliwości Web 2.0

Do sukcesu cyberprzestępczości przyczynia się również lawina nowych usług dostępnych przez Internet, jak również to, że z takich nowych usług coraz chętniej korzystają internauci na całym świecie. Obszary najbardziej narażone na ataki obejmują:

- Pieniądze internetowe i bankowość online - e-handel oraz banki umożliwiające przeprowadzanie transakcji finansowych online nakręcają nieustanny bój o zrównoważenie prędkości i wygody z odpowiednim bezpieczeństwem.

- Urządzenia do przechowywania danych i aplikacje w Internecie - ponieważ dane i aplikacje są coraz częściej umieszczane na zdalnych zewnętrznych serwerach, przestępcy mogą przechwytywać ruch w celu uzyskania dostępu do informacji finansowych, poufnych i zastrzeżonych.

- Gry online - przestępstwa obejmują kradzież haseł oraz własności wirtualnej w celu ich odsprzedaży ze znacznym zyskiem.

- Giełdy online - ten wygodny i szybki sposób reagowania na fluktuacje giełdowe stanowi bardzo atrakcyjny cel dla przestępców, ponieważ dane giełdowe są bardzo łatwe do upłynnienia.

- Web 2.0 - internetowe portale społecznościowe, blogi, fora, serwis MySpace, YouTube, Twitter - wszystkie z nich opierają się na łatwym pobieraniu, publikowaniu i innych technikach współdzielenia informacji, które sprawiają, że wszystkie korzystające z nich osoby są narażone na infekcje szkodliwym oprogramowaniem.

Jak przeprowadzane są ataki

Każde pokolenie przestępców wybiera swoje własne narzędzia. Preferowaną bronią dzisiejszych cyberprzestępców są trojany, które wykorzystuje się do budowy botnetów, kradzieży haseł i poufnych danych, do przeprowadzania ataków DoS oraz szyfrowania danych w celu szantażowania ofiar. Jedną z niepokojących cech dzisiejszych ataków jest to, że mają one nowy cel polegający na utrzymaniu obecności w zainfekowanej maszynie. Aby to osiągnąć, cyberprzestępcy stosują wiele różnych technik.

Obecnie niektórzy cyberprzestępcy preferują przeprowadzanie dyskretnych ataków na konkretne organizacje. Napisanie unikatowego szkodliwego oprogramowania atakującego określony cel jest czasochłonne, a zaimplementowanie takiego szkodnika - trudne. Jeśli jednak uda się już przeprowadzić takie ataki, prawie zawsze są one zwieńczone sukcesem. Ataki te zwykle dają cyberprzestępcom znaczny zwrot z inwestycji, dzięki czemu precyzyjne ataki stanowią niewielki ale istotny element cyberprzestępczości.

Dzisiejsze botnety

Obecnie botnety składają się z łatwych do zarządzania ilości zainfekowanych maszyn, które ułatwiają kontrolowanie botów i przetwarzanie przechwyconych danych. Zyski zależą zarówno od liczby ofiar, jak i częstotliwości, z jaką wymagane są nowe szkodliwe programy. Im dłużej szkodliwe programy pozostają na maszynach, tym więcej pieniędzy zarabiają osoby, które je kontrolują. Inne popularne i skuteczne metody stosowane obecnie przez cyberprzestępców w celu zwiększenia swoich zysków obejmują rywalizowanie z innymi cyberprzestępcami kontrolującymi botnety oraz sabotaż rozwiązań bezpieczeństwa.

Techniki cyberprzestępcze

Ogólnie mówiąc, cyberprzestępcy muszą rozważyć dwie różne techniki osiągnięcia pożądanego rezultatu końcowego - dostarczenie i implementację.

Dostarczenie

Pierwszym etapem w przeprowadzeniu każdego cyberprzestępstwa jest dostarczenie i zainstalowanie szkodliwego oprogramowania. Aby osiągnąć ten cel, cyberprzestępcy wykorzystują szereg różnych technik. Obecnie najpopularniejszymi technikami rozprzestrzeniania szkodliwego oprogramowania (zwanymi również "wektorami infekcji") są wysyłki spamowe oraz zainfekowane strony internetowe. Idealnym celem dla cyberprzestępców jest maszyna posiadająca luki w zabezpieczeniach, która pozwala na natychmiastowe zainstalowanie szkodliwego oprogramowania, niezależnie od tego czy zostało ono dostarczone za pośrednictwem spamu czy pobrane z odwiedzonej przez ofiarę strony internetowej.

Implementacja

Po dostarczeniu szkodliwego oprogramowania przestępcy robią wszystko, aby taki szkodnik jak najdłużej pozostał niewykryty. Twórcy szkodliwego oprogramowania wykorzystują szereg strategii technicznych w celu zmaksymalizowania długości życia każdego szkodnika.

Twórcy szkodliwego oprogramowania wykorzystują ukrywanie jako podstawową strategię nie tylko w celu dostarczenia swoich szkodników, ale również zapewnienia im przetrwania.

Im szkodliwe programy są mniej widoczne dla antywirusowych systemów wczesnego ostrzegania oraz dla organów ścigania, tym dłużej mogą być wykorzystywane w celu zapewnienia dostępu do zainfekowanych maszyn oraz przechwytywania danych. Popularne techniki ukrywania obejmują technologie rootkit, ukrywanie komunikatów systemowych o błędzie, ukrywanie zwiększenia rozmiaru pliku, liczne i różnorodne pakery oraz ukrywanie ostrzeżeń programów antywirusowych.

W celu uniknięcia wykrycia autorzy szkodliwego oprogramowania wykorzystują również techniki zaciemniania. Polimorfizm to technika zaciemniania, która była popularna w latach 90. poprzedniego stulecia, po czym praktycznie znikła. Obecnie obserwujemy powrót do polimorfizmu, rzadko jednak twórcy szkodliwego oprogramowania próbują dokonywać transformacji kodu na zainfekowanych maszynach.

Istnieje natomiast wyraźny trend polimorfizmu po stronie serwera - rekompilacja kodu na serwerach internetowych za pomocą instrukcji "do nothing", które zmieniają się w czasie, przez co znacznie utrudniają wykrywanie nowych szkodliwych programów znajdujących się na serwerze. Obecnie istnieją strony internetowe, na których boty rekompilują szkodliwe oprogramowanie z częstotliwością do pięciu minut.

Atakowanie rozwiązań bezpieczeństwa

Inną powszechną techniką wykorzystywaną przez szkodliwe oprogramowanie jest sabotaż programów bezpieczeństwa w celu uniemożliwienia jego wykrycia, a tym samym przedłużenia jego życia. Sabotaż stosowany przez szkodliwe oprogramowanie zwykle polega na zatrzymywaniu procesów bezpieczeństwa, usuwaniu kodu lub modyfikacji plików hosts systemu Windows w celu uniemożliwienia aktualizacji programów bezpieczeństwa.

Ponadto, szkodliwe oprogramowanie często usuwa szkodliwy kod, który jest już zainstalowany na maszynie, nie ze względu na użytkownika, ale po to, aby zapewnić sobie kontrolę nad zaatakowaną maszyną dla własnych korzyści. Aktywna rywalizacja pomiędzy szkodliwymi programami ukazuje bogactwo możliwości dostępnych dla twórców szkodliwego oprogramowania oraz sponsorujących ich przestępców.

Człowiek najsłabszym ogniwem

Każdy system bezpieczeństwa jest tak skuteczny jak jego najsłabsze ogniwo. W przypadku bezpieczeństwa online, najsłabszym ogniwem zawsze jest czynnik ludzki. W rezultacie metody socjotechniki stanowią kluczowy element w stosowanych obecnie procesach rozprzestrzeniania szkodliwego oprogramowania. Techniki te są często tak proste jak wysyłanie odsyłaczy pochodzących rzekomo od przyjaciela za pośrednictwem poczty elektronicznej lub komunikatorów internetowych. Odsyłacze te są tworzone w taki sposób, aby wydawało się, że prowadzą do interesujących zasobów online, w rzeczywistości kierują użytkownika do zainfekowanych zasobów sieciowych.

Obecnie wiadomości e-mail mogą zawierać skrypty, które łączą się z zainfekowanymi stronami internetowymi bez interakcji użytkownika. Nawet wykształcona, niezwykle ostrożna osoba, która nigdy nie klika odsyłaczy pochodzących z nieznanych źródeł, jest narażona na infekcję w wyniku ataku typu drive-by-download. Aktualne wydarzenia wykorzystywane są w takich kampaniach z błyskawiczną prędkością, co wpływa na ich skuteczność. Głównym źródłem infekcji nadal jest phishing, mimo że banki i inne organizacje przeprowadzające transakcje finansowe online podejmują znaczne wysiłki, aby implementować środki zaradcze. Nadal zbyt wiele osób daje się przekonać do otworzenia interesujących odsyłaczy oraz uznaje oficjalnie wyglądające komunikaty za legalne.

Co trzeba zrobić?

Aby możliwe było kontrolowanie cyberprzestępczości, niezbędne jest opracowanie i zaimplementowanie wielu strategii bezpieczeństwa. Oprogramowanie do zwalczania szkodliwych programów i strategie zarządzania ryzykiem są naturalnie ważne na wszystkich poziomach.

Jak już wspominałem wcześniej, oprócz odpowiednich strategii bezpieczeństwa, skuteczna strategia zwalczania cyberprzestępczości wymaga wspólnego wysiłku społeczności. Niezbędny jest funkcjonalny "Interpol" internetowy i nieustanna edukacja konsumentów, podobna do tej mającej na celu zachęcenie do zapinania pasów bezpieczeństwa. Powinny istnieć legalne środki nakazujące użytkownikom bezpieczne i zgodne z prawem zachowanie online, jak również konsekwencje prawne wspomagające działania organów ścigania. Tak jak w przypadku pasów bezpieczeństwa, nieustanna, długoterminowa edukacja jest niezbędna w celu uzyskania powszechnej akceptacji tych środków.

Chociaż nie wierzę, że kiedykolwiek uda nam się wyeliminować cyberprzestępczość w większym stopniu niż udało nam się wyplenić przestępczość w świecie fizycznym, jestem przekonany, że możemy uczynić Internet bezpieczniejszym miejscem. Będziemy jednak potrzebowali do tego czegoś więcej niż wymienionych wyżej środków, więcej niż jednej firmy czy jednego rządu. Potrzeba nam zjednoczonej społeczności osób, z których każda wniesie swój mały wkład na rzecz bezpieczeństwa online... taka społeczność jest w stanie wygrać z przestępczością w większości przypadków. A "w większości przypadków" to cel, do którego warto dążyć.

REKLAMA

© Materiał chroniony prawem autorskim - wszelkie prawa zastrzeżone. Dalsze rozpowszechnianie artykułu za zgodą wydawcy INFOR PL S.A.

REKLAMA